Что такое целевая атака?

Целевая атака осуществляется не с целью массового воздействия в поисках уязвимостей, а специально ориентирована на определённую организацию или учреждение.

Ни для кого не является секретом, что в настоящее время основная масса атак на организации являются целевыми и заранее подготовленными.

Во время целенаправленной атаки самое важное для преступника – это оставаться незамеченным как можно больший период времени. Для увеличения шансов на успех, хакеры исследуют версии и слабости специфических сервисов, используемых в ИТ-инфраструктуре компании-жертвы.

Практически все современные атаки на бизнес – это синергия социальной инженерии и заранее найденных уязвимостей в системе безопасности. Используя человеческий фактор, злоумышленники получают возможность более оперативно и за более короткий срок доставить вредоносный код на персональный компьютер сотрудника и в среду обмена файлами и документами.

РАНЕЕ ДЛЯ ЗАЩИТЫ ОТ ПОДОБНЫХ УГРОЗ ИСПОЛЬЗОВАЛИСЬ АНТИВИРУСНЫЕ ПРОГРАММЫ И МЕЖСЕТЕВЫЕ ЭКРАНЫ, НО В НАСТОЯЩЕЕ ВРЕМЯ ТАКИЕ МЕРЫ МОГУТ БЫТЬ НЕДОСТАТОЧНЫ

Методы защиты от сложных угроз эволюционировали от обороны периметра к стратегии сегментации, и в итоге перешли к принципу абсолютного недоверия, применяемого ко всем, включая собственных пользователей внутри компании.

Выделяют три основные точки входа данных, которые необходимо контролировать с помощью средств защиты:

- Web-трафик

- Электронная почта

- Рабочие ПК сотрудников

Существуют специальные решения для защиты каждого из этих сегментов от угроз, которые могут обнаруживать индивидуальные инциденты, но часто не могут идентифицировать их как элементы более сложной и комплексной атаки.

Есть ли на рынке России решение, которое может усилить защиту бизнеса от киберугроз? – ДА!

Есть ли на рынке России решение, которое может усилить защиту бизнеса от киберугроз? – ДА!

И это продукт "Лаборатории Касперского" – Kaspersky Anti Targeted Attack (КАТА)

Внедрение платформы Kaspersky Anti Targeted Attack (КАТА)

Платформа Kaspersky Anti Targeted Attack (KАТА) предоставляет возможность осуществлять глубокий анализ сетевого трафика, изучение поведения при помощи усовершенствованной песочницы и выявление угроз на конечных точках.

Для обнаружения потенциальных угроз в рамках платформы Kaspersky Anti Targeted Attack (KАТА) применяется целый комплекс технологий.

Ключевыми элементами решения являются:

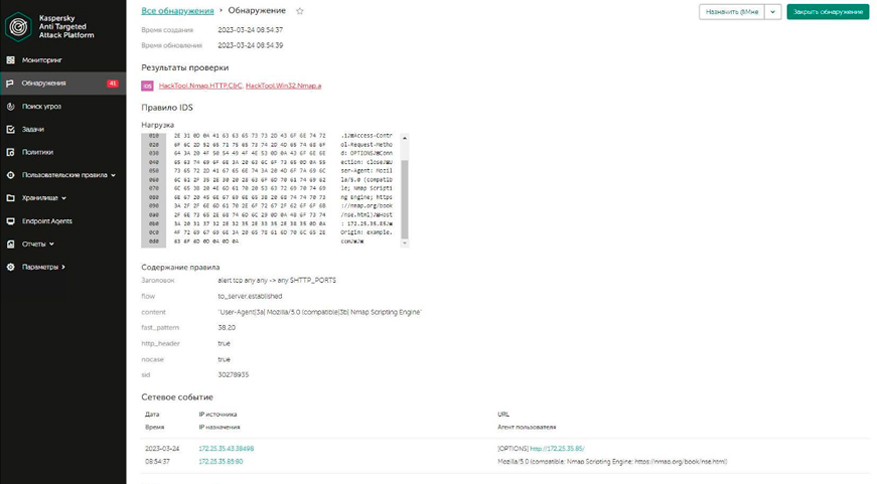

- Система обнаружения вторжений, которая использует расширяемый набор правил для анализа сетевого трафика.

- Модуль проверки репутации URL-адресов с использованием базы данных Kaspersky Security Network (KSN).

- Расширенное антивирусное ядро, которое, помимо сканирования файлов и присвоения им статуса "опасен" или "неопасен", отправляет подозрительные файлы в песочницу для дополнительной проверки.

- Механизм обнаружения индикаторов компрометации (IoC), который позволяет выявлять вредоносную активность на ранних стадиях.

- Использование механизма правил YARA, который позволяет аналитикам не только обнаруживать передачу или получение вредоносных программ, но и добавлять новые правила для обнаружения угроз, учитывая специфику деятельности организации.

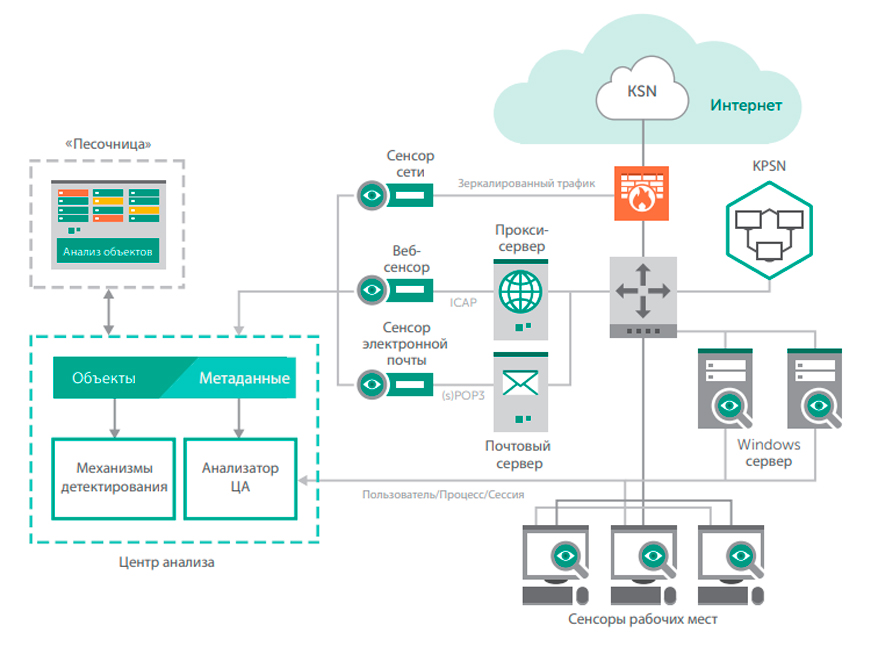

Принцип работы Kaspersky Anti Targeted Attack (KАТА)

Kaspersky Anti Targeted Attack (KАТА) включает в себя ряд ключевых компонентов:

- Sensor

- Central Node

- Sandbox

Взаимодействие между компонентами осуществляется по следующему алгоритму:

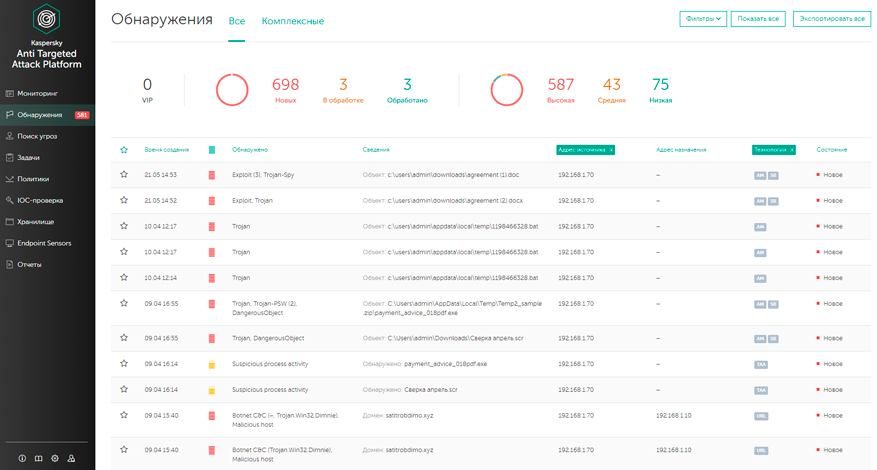

При обнаружении угроз Центральный узел регистрирует информацию о них в базе обнаружений. Эту информацию можно просмотреть в веб-интерфейсе программы или сформировать отчет об обнаружениях. Кроме того, информация об обнаружениях может быть передана в систему управления информационной безопасностью (SIEM), используемую в организации, а также во внешние системы. Результаты работы Песочницы также могут быть опубликованы в локальной репутационной базе Kaspersky Private Security Network.

Компоненты платформы могут быть установлены как на физических, так и на виртуальных серверах. Для развертывания Kaspersky Anti Targeted Attack на виртуальной платформе требуется гипервизор VMware ESXi версии 6.7.0 или 7.0 либо KVM. Новая версия платформы Kaspersky Anti Targeted Attack 6.0 поддерживает развертывание на облачной платформе VK Cloud.

Сценарии использования Kaspersky Anti Targeted Attack

Система обнаружения вторжений (IDS)

Технология обнаружения вторжений сочетает в себе классические методы выявления угроз в сетевом трафике через анализ сигнатур, а также продвинутые данные из KSN для быстрого ответа на киберугрозы. В дополнение, к сигнатурам от экспертов Kaspersky есть возможность загрузить собственные правила в формате Snort или Suricata.

Проверка репутации файлов и URL-адресов

KATA интегрируется с KSN / KPSN в целях проверки репутации файлов и URL-адресов в режиме реального времени.

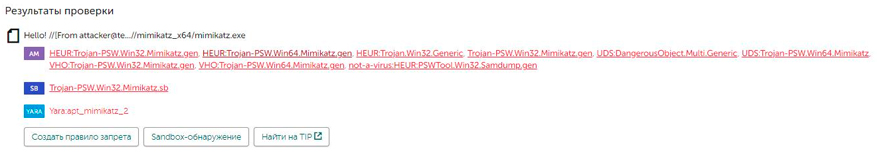

Антивирусное ядро

В Central Node функционирует антивирусное ядро, настроенное на более высокую чувствительность по сравнению с настройками на рабочих станциях. В контексте защиты инфраструктуры с использованием KES, это ядро проводит анализ объектов на предмет обнаружения зловредного или потенциально опасного содержимого, и при обнаружении подозрительных элементов перенаправляет их в песочницу для детального исследования. Этот механизм позволяет точно обнаруживать угрозы, одновременно оптимизируя процесс проверки файлов на большом потоке данных.

Возможности антивирусного модуля включают в себя:

- Автоматическое сканирование и обнаружение подозрительных объектов в сетевом трафике.

- Применение как стандартных, так и определённых пользователем паролей для доступа к содержимому зашифрованных файлов.

- Анализ файлов, переданных на сервер через функционал «Endpoint Agent».

- Возможность загрузки файлов для анализа через веб-интерфейс вручную.

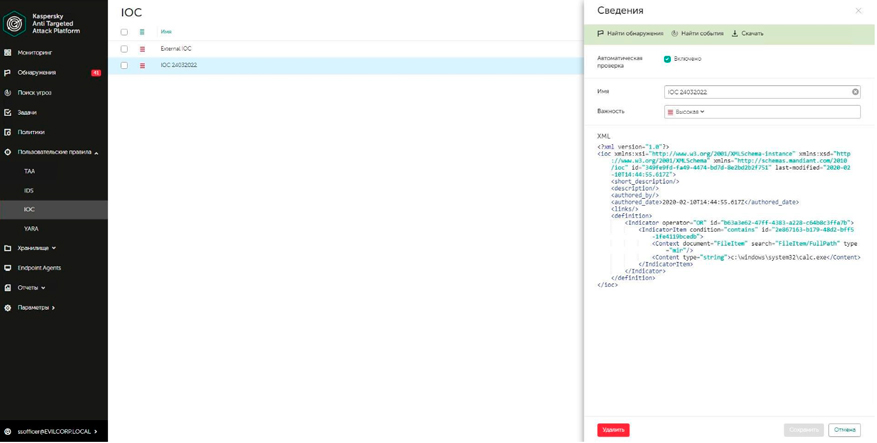

IoC-сканирование

Kaspersky Anti Targeted Attack (KATA) обеспечивает возможность централизованного сбора индикаторов компрометации (IoC) из информационных потоков о киберугрозах и предлагает функцию настройки расписания для сканирования IoC, что способствует улучшению производительности аналитической работы. Ретроспективный анализ данных в базе позволяет усилить точность сведений о прошлых событиях и инцидентах в сфере кибербезопасности.

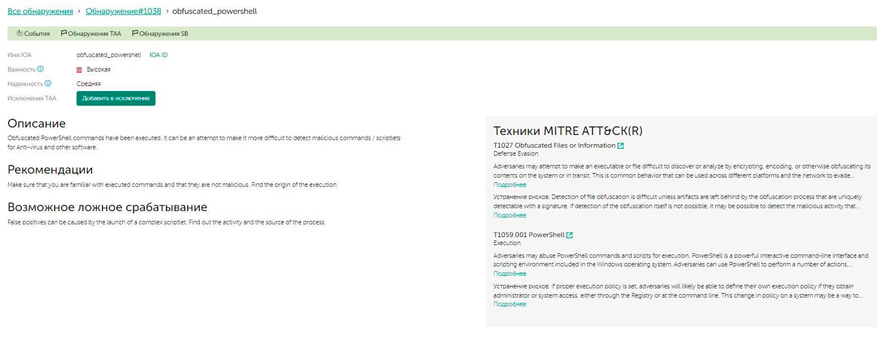

Targeted Attack Analyzer (Анализатор целевых атак)

Анализатор целевых атак предназначен для обнаружения подозрительной активности. Для автоматического поиска угроз в режиме реального времени он использует расширенный эвристический анализ аномалий.

Автоматически проводится анализ событий и их соотнесение с эксклюзивным комплектом индикаторов атак (IoA), разработанных экспертами Касперского. Когда система анализа целевых атак выявляет необычные паттерны в данных с хостов, специалист в области информационной безопасности получает детализированную информацию о возможном инциденте, включая его описание, предложения по уменьшению вероятности его повторения, а также оценки уровня уверенности в оценке и критичности инцидента, что способствует более быстрому и эффективному реагированию. Идентифицированные инциденты автоматически коррелируются с базой данных MITRE ATT&CK для облегчения анализа и расследования.

Обнаружение вредоносного кода с помощью правил для YARA

YARA является широко применяемым инструментом для обнаружения новых разновидностей вредоносных программ. Этот инструмент позволяет формировать сложные правила для идентификации файлов по специфическим особенностям и метаданным, таким как строки, типичные для программного кода определённого разработчика. Функционал YARA включает возможность создавать и применять пользовательские правила, что позволяет осуществлять детектирование угроз с учётом особенностей конкретной организации.

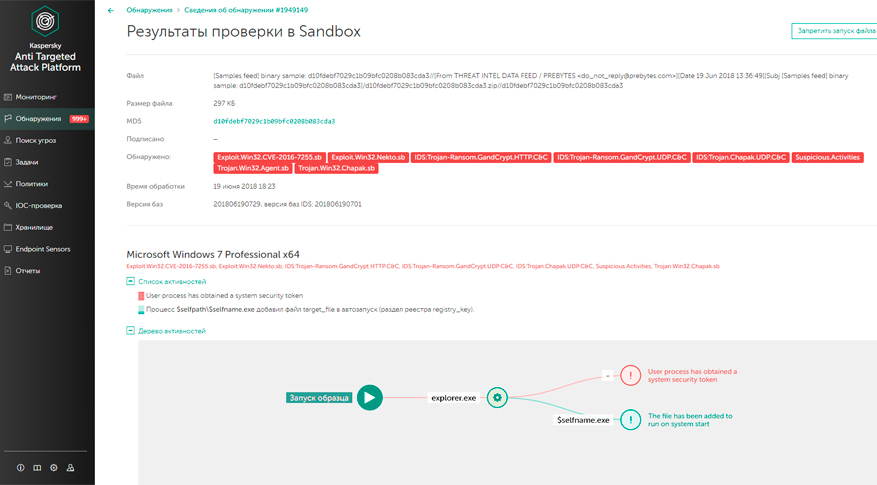

Sandbox (Песочница)

Песочница является одним из главных компонентов защиты от таргетированных атак, так как она справляется со специально разработанными под конкретную атаку вредоносными объектами, сигнатуры которых ранее не были известны.

У специалиста ИБ существует возможность выбора нескольких операционных систем, на основе которых будут проверяться объекты в песочнице «Sandbox»:

- Windows XP, Windows 7, Windows 10

- Windows XP, Windows 7, Windows 10, CentOS 7.8

- Windows XP, Windows 7, Windows 10, Astra Linux 1.7.

На всех ОС будут проверены следующие объекты:

- Переданные агентами с хостов на проверку компоненту «Sandbox» в соответствии с правилами TAA (IoA) «Лаборатории Касперского»

- Загруженные в хранилище вручную или по требованию «Получить файл»

- Извлечённые из web или почтового трафика

Также можно загрузить свой образ и настроить его под свои уникальные задачи.

Песочница работает в автоматическом (объекты из трафика) и ручном (загрузка объектов с хоста или через веб интерфейс) режимах.

Sandbox сопоставляет результаты запуска файлов с матрицей MITRE ATT&CK для дальнейшего исследования тактик и техник атакующего.

Расследование инцидентов

Специалист имеет следующие инструменты для анализа инцидентов:

- Система подсказок для быстрого ответа на инциденты

- Автоматическое определение приоритетов для выявленных угроз

- Создание стандартного процесса реагирования на инциденты

- Подробные анализы угроз доступные на сайте threats.kaspersky.com

- Интеграция с сервисом киберразведки (tip.kaspersky.com) для дополнительного изучения обнаруженных IoC

- Корреляция событий с фреймворком MITRE ATT&CK

- Сбор дополнительных данных с защищаемых устройств для детального расследования

- Выявление неизвестных угроз (Threat Hunting) через ретроспективный анализ данных, собранных с защищённых устройств, и использование гибкого механизма формирования поисковых запросов

В качестве заключения

Kaspersky Anti Targeted Attack Platform предоставляет защиту для корпоративной сети против комплексных и направленных угроз.

Эта платформа интегрирует обширный набор передовых функций для автоматизированного обнаружения угроз, сочетая события с эксклюзивными индикаторами атак и обширной базой данных о тактиках и методиках злоумышленников, известной как MITRE ATT&CK.

Её многослойная структура увеличивает прозрачность через интеграцию с сенсорами в сети, электронной почте и веб, а также через агентов на конечных устройствах.

В версии 6.0 были оптимизированы системные требования для меньших установок с использованием KVM как открытого гипервизора, что особенно выгодно для малых предприятий. Новое обновление также позволяет внедрять готовые образы операционных систем и приложений для компонента «Песочница», с возможностью активации через приобретенные лицензионные ключи, и поддерживает подключение до 30 второстепенных серверов к одному главному серверу.