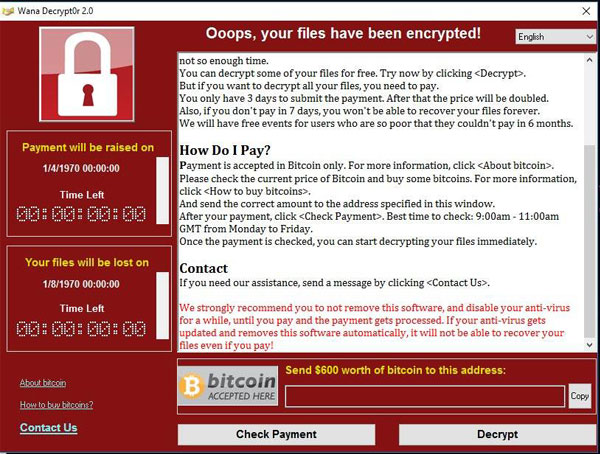

Если вы следите за новостями информационных технологий, то, наверняка, слышали о ряде компаний, пострадавших от подобных вирусов. Хитом этого года стал вымогатель по имени WannaCry.

Несмотря на то, что дебют шифровальщика состоялся в мае 2017года и большинство уже успели справиться с его последствиями, по данным сайта MalwareTech Botnet Tracke в настоящий момент в мире заражено более 500 000 компьютеров и 200 000 IP-адресов.

Напомним, что же такое шифровальщик?!

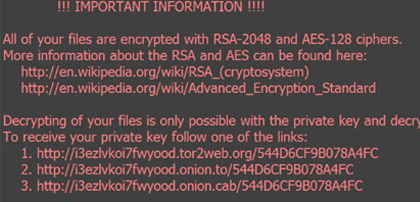

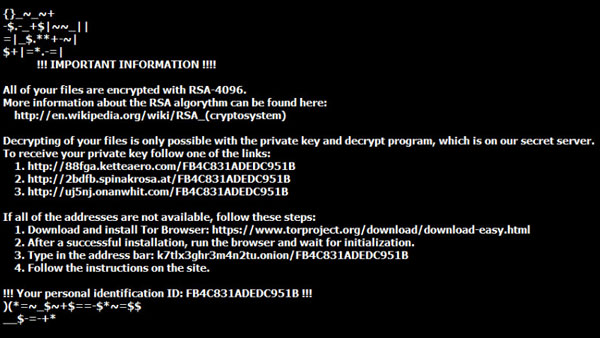

Программа-вымогатель (англ. ransomware) – это разновидность вредоносного ПО, которое заражает устройства, сети, ЦОДы и блокирует их работу до тех пор, пока пользователь или организация не выплатит определённую сумму для разблокировки.

Работа вредоносных программ-вымогателей обычно основывается на одном из следующих принципов: некоторые вымогатели-шифровальщики могут заразить операционную систему так, чтобы устройство невозможно было загрузить, другие шифруют отдельные файлы, папки или драйверы. В ряд вредоносных программ может быть встроен таймер, по истечении определенного срока вирус начинает удалять файлы на устройстве, пока не будет выплачена нужная сумма. В некоторых случаях на устройствах демонстрируется содержание порнографического или любого другого нецензурного характера. Таким образом, главной целью программ-вымогателей является блокировка жизненно важных файлов, баз данных, сервисов компаний или пользователей с целью получения выкупа за их разблокировку.

Вредоносное ПО может попасть на устройство различными способами, но, как правило, таким способом может быть зараженный файл, прикрепленный к письму, или ссылка в тексте сообщения. Также может произойти фоновая загрузка вируса при посещении зараженного сайта (привет, онлайн-кинотеатры с пиратским контентом) или скачивания файлов с непроверенных источников.

Однако есть ряд способов, соблюдая которые можно минимизировать риск скачивания вредоносного ПО и защитить себя и свой бизнес:

1. Разработайте план резервного копирования и восстановления системы. Регулярно осуществляйте резервное копирование своей системы и храните все данные оффлайн на отдельном автономном устройстве.

2. Используйте профессиональные e-mail и web-средства обеспечения безопасности, которые могут анализировать содержимое веб-сайтов, вложений электронных писем и файлов на наличие вредоносных программ, а также блокировать ненормативную рекламу и несоответствующие корпоративной политике сайты. Такие средства защиты должны включать функционал так называемой «песочницы», предназначенной для запуска и анализа новых или подозрительных программ в изолированном виртуальном пространстве.

3. Оказывайте техническую поддержку и осуществляйте обновления своей операционной системы, программного обеспечения и всех устройств на постоянной основе.

4. Убедитесь в том, что антивирусы для вашего бизнеса, IPS (системы предотвращения вторжений), ваши устройства, а также средства защиты корпоративной почты обновлены до последней версии.

5. По возможности используйте "белые списки" программ (Application Whitelisting, AWL), которые смогут предотвратить несанкционированное скачивание или запуск вредоносного ПО.

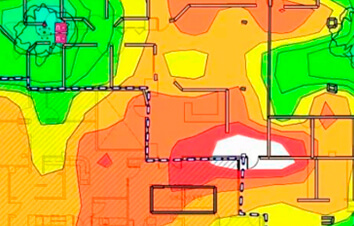

6. Разбейте свою сеть на определенные зоны безопасности, так чтобы вредоносное ПО, оказавшееся в одной зоне, не смогло распространиться на остальные.

7. Установите контроль доступа и обеспечьте его соблюдение, чтобы сократить количество пользователей, имеющих потенциальную возможность заразить вредоносным ПО критически важные для бизнеса приложения, базы данных или сервисы.

8. Обеспечьте контроль политики безопасности BYOD (использование персональных устройств в рабочих целях), в рамках которой устройства, не отвечающие установленным сертификатам безопасности, будут сканироваться и при необходимости блокироваться (например, в случаях, когда не установлен клиент или антивирусное ПО, либо операционной системе требуются важные обновления или в случае, когда антивирусные файлы устарели и т.д.).

9. Задействуйте инструменты ретроспективного анализа, чтобы при атаке вредоносных программ можно было определить: а) откуда такое ПО пришло, б) как долго оно находилось в вашей системе, в) удалось ли избавиться от него на всех устройствах, г) не вернется ли вредоносное ПО снова.

10. И самое важное: не стоит рассчитывать на неукоснительное соблюдение всех требований безопасности вашими сотрудниками. Даже при том, что компании совершенствуют курсы тренингов по безопасности и учат работников не скачивать файлы, не открывать почтовые вложения или проходить по неизвестным ссылкам в сообщениях, человек – это наиболее уязвимое звено в цепочке безопасности, и вы должны учитывать данный факт при создании для предотвращения возможных рисков.

Если у Вас есть сомнения, что система безопасности вашей компании справится с атакой шифровальщика, технические специалисты LWCOM готовы провести ее комплексный аудит. Это поможет Вам взглянуть на ситуацию со стороны, а также получить документальное заключение и экспертные рекомендации.