Задача

Необходимо организовать защищённый доступ для небольшой организации (~50 ПК) к сети Интернет с возможностью ограничения доступа пользователей к сайтам по URL категориям. Правила ограничения доступа будут привязаны к информации, полученной из Microsoft AD. В дополнение обеспечим проверку трафика на вирусы.

Решаем с помощью

Для решения данной задачи мы взяли межсетевой экран Secospace USG 6320. Устройство настольного (desktop) исполнения и оснащено 8-ю фиксированными гигабитными интерфейсами с типом разъёма RJ45.

Устройство в максимальной лицензионной комплектации позволяет использовать как основной функционал базового межсетевого экрана:

- Фильтрацию пакетов на сетевом и транспортном уровнях;

- Различные виды трансляции сетевых адресов (NAT);

- Все виды VPN подключений как между площадками там и удалённого доступа.

- Фильтрацию URL;

- Систему обнаружения/предотвращения вторжений (IPS);

- Проверку трафика на вирусы;

- Различные виды контентной фильтрации (Антиспам, контроль приложений, контроль передачи файлов и т.д.)

Используем устройство USG6320 с подписками на динамическое обновление URL категорий и антивирусных баз.

Процесс настройки

Для наглядности процесса будем настраивать с использованием WEB интерфейса. Имеем ввиду, что все действия по настройке так же возможны через Cli (протоколы SSH, Telnet или через консольный порт).

На новое устройство попадаем через браузер по адресу по умолчанию 192.168.0.1 и порту 8443

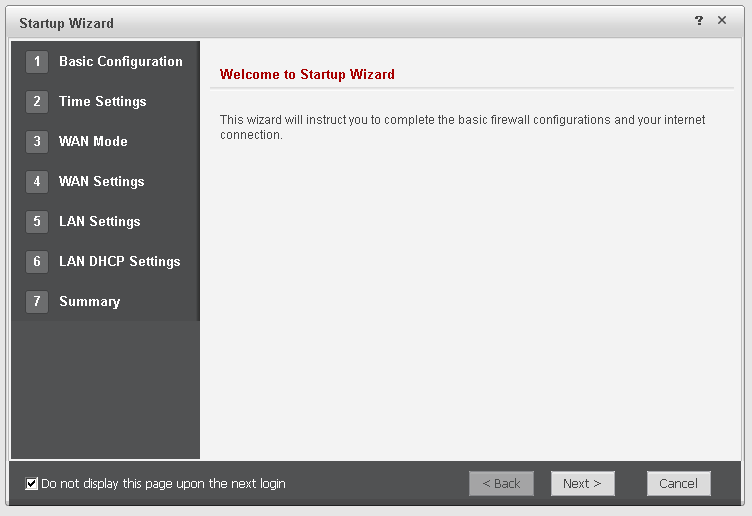

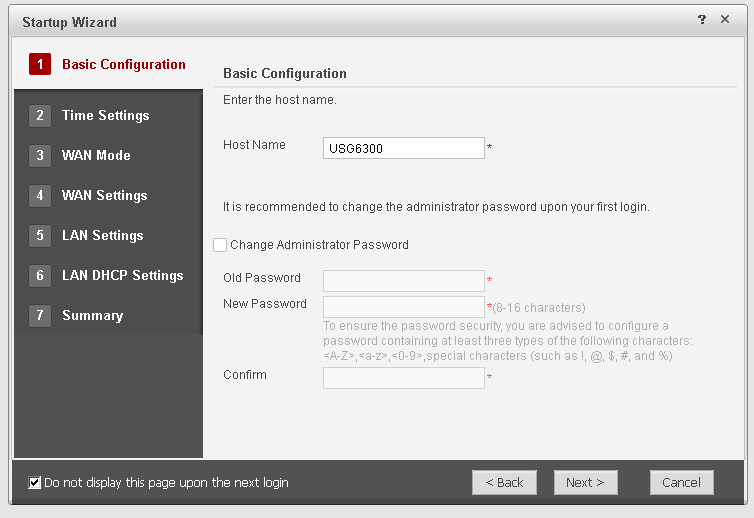

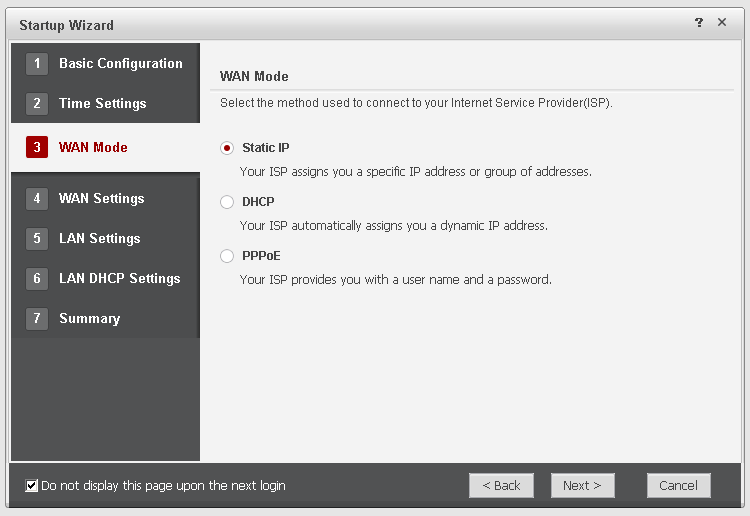

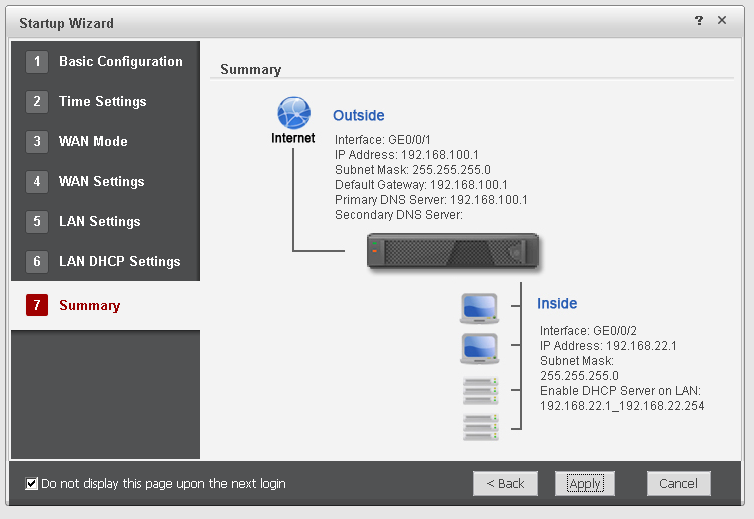

При первом успешном логине запускается Startup Wizard

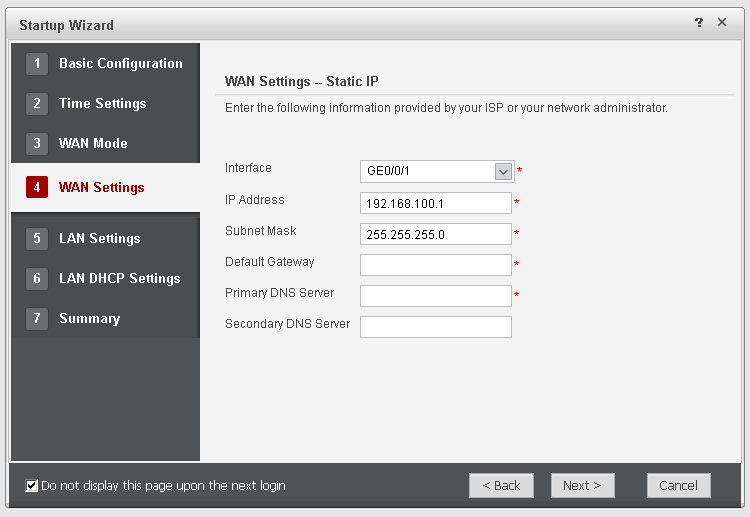

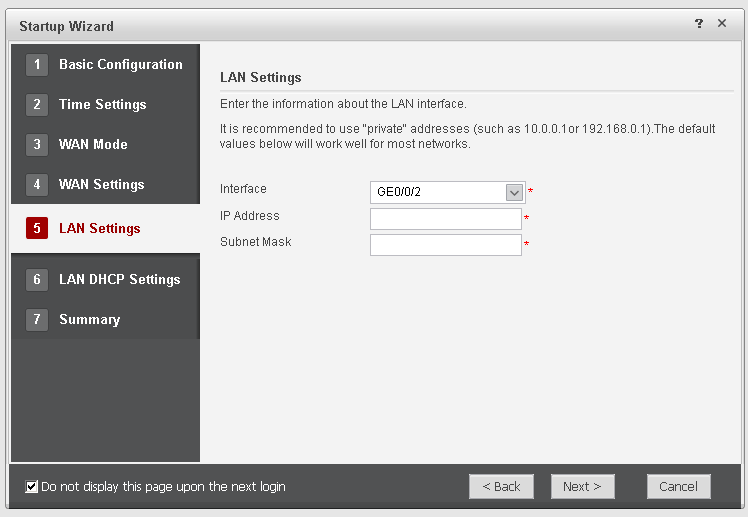

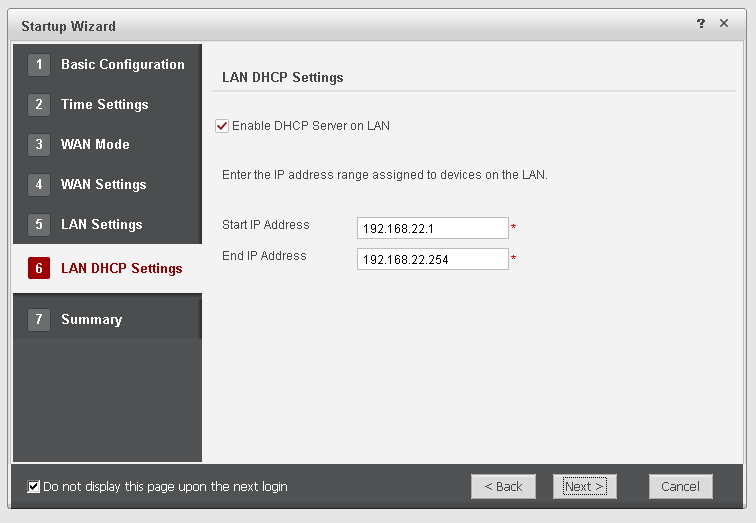

Быстро пробежимся по нему:

- Зададим IP адресацию внутреннего и внешнего интерфейсов;

- Изменим именование устройства (Sysname);

- Зададим пароль администратора;

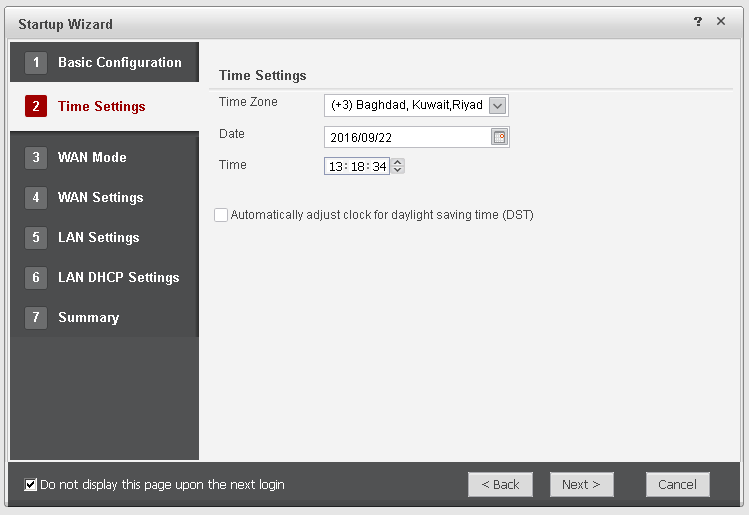

- Настроим время, дату и часовой пояс;

- Скорректируем параметры DHCP для локальной сети.

Рис. Startup Wizard

Рис. Startup Wizard

Рис. Startup Wizard

Рис. Startup Wizard

Рис. Startup Wizard

Рис. Startup Wizard

Рис. Startup Wizard

Рис. Startup Wizard

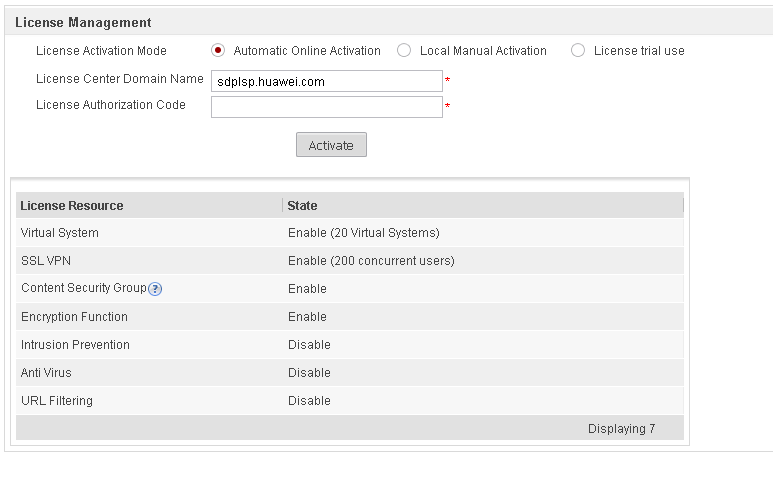

Сразу после завершения работы мастера Startup Wizard и перезагрузки, устройства нужно активировать лицензионный функционал. В консоли управления лицензии отображаются в System -> License

Рис. License Management

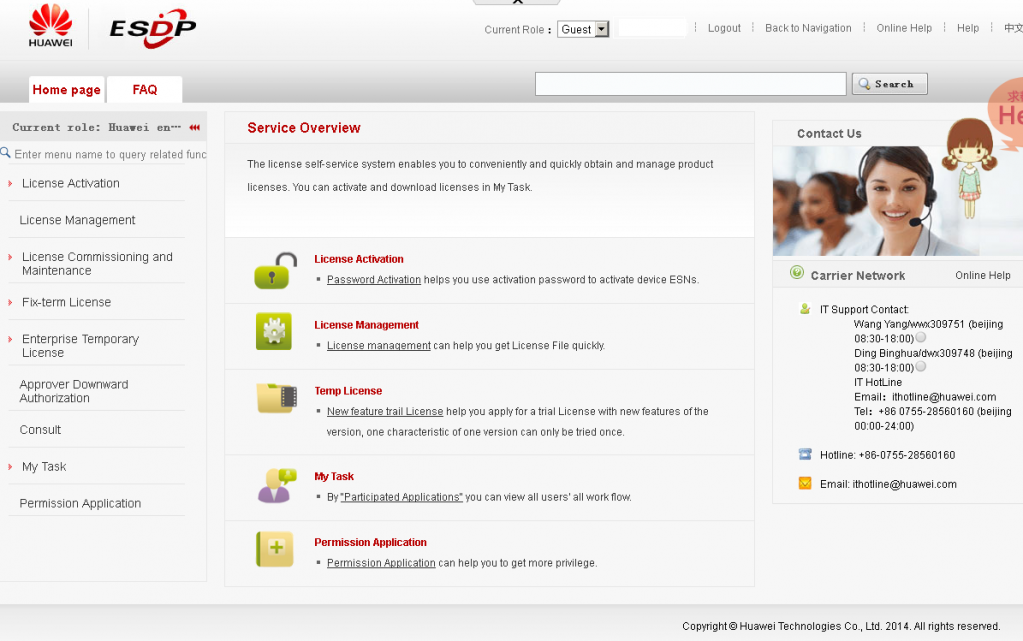

Вместе с устройством вам поставляются коды активации, которые на портале самообслуживания http://app.huawei.com/isdp/ преобразуются в файлы .lic, которые загружаются через WEB интерфейс или автоматически с сайта производителя в случае выбора соответствующего пункта при настройке.

Для любого функционала в любой момент можно активировать Trial лицензию.

Рис. WEB Портал регистрации лицензий

Перед дальнейшей настройкой кратко посмотрим на способы просмотра состояния устройства и быстрой диагностики.

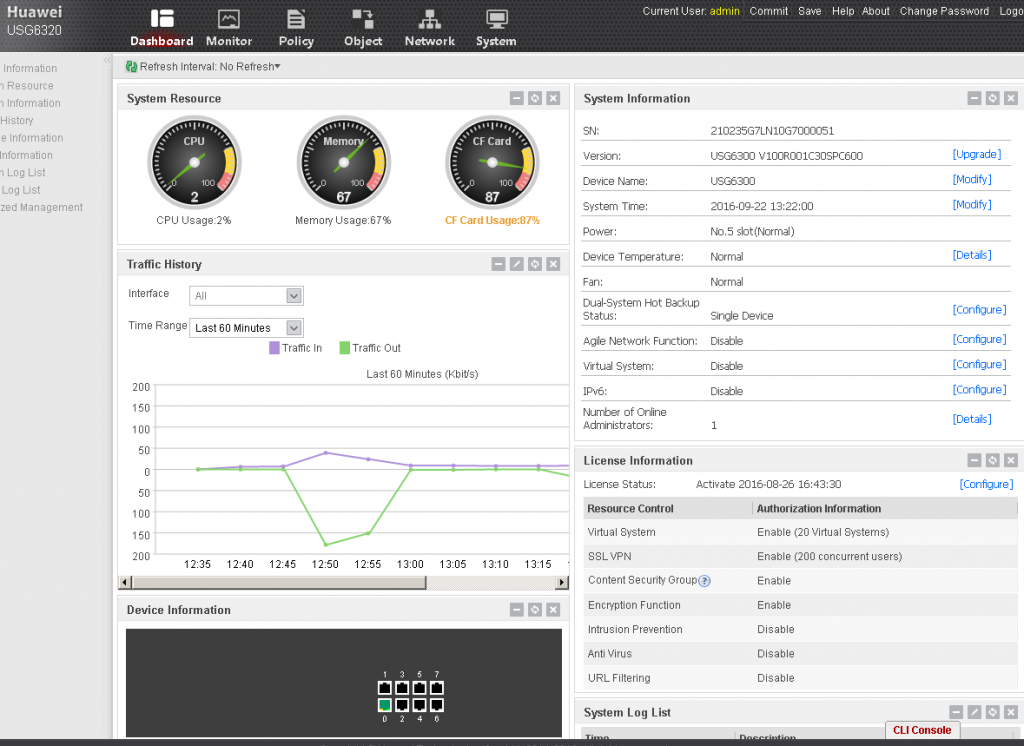

Dashboard

Здесь отображается текущее состояние аппаратной платформы, лицензии, версия работающего ПО, загрузка CPU и т.д.

Рис. Dashboard

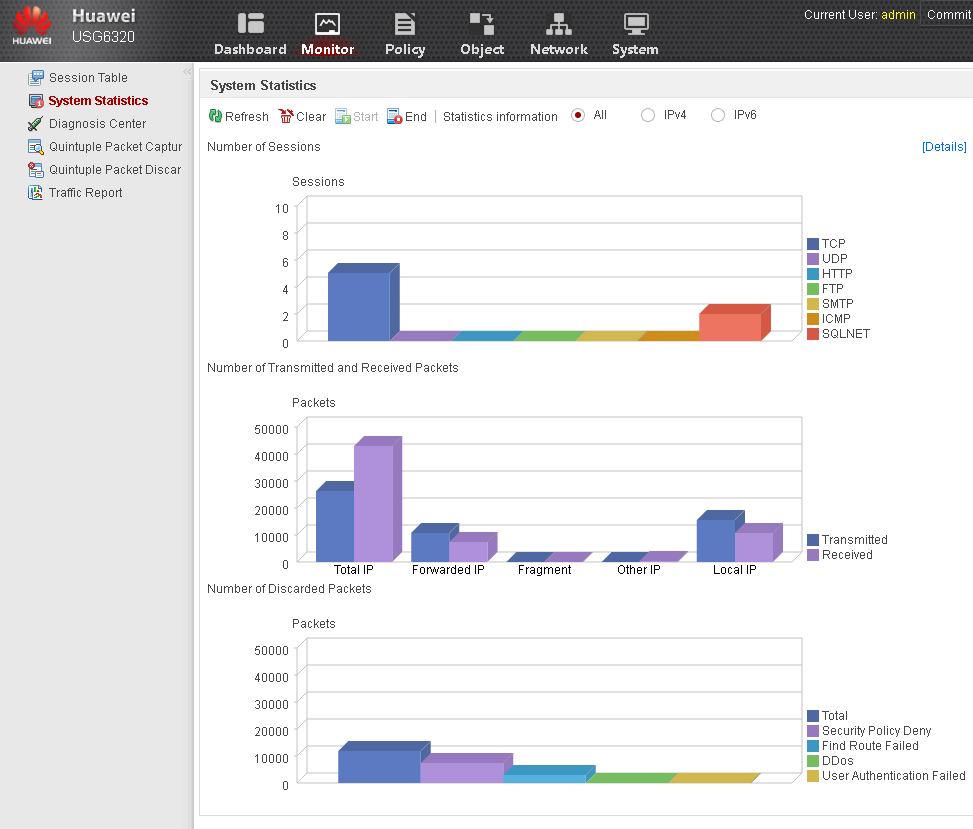

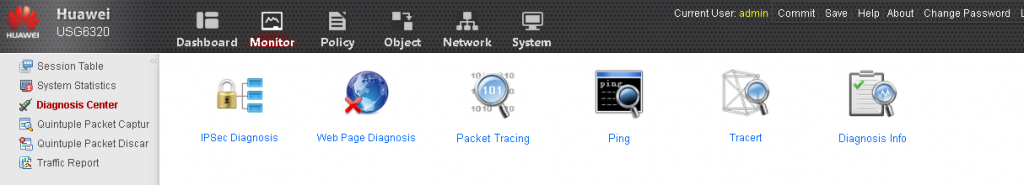

Monitor

Здесь в реальном времени отображается информация о таблице активных сессий, общему количеству сессий по протоколам. Также есть полезные утилиты проверки работоспособности сети через WEB-интерфейс устройства.

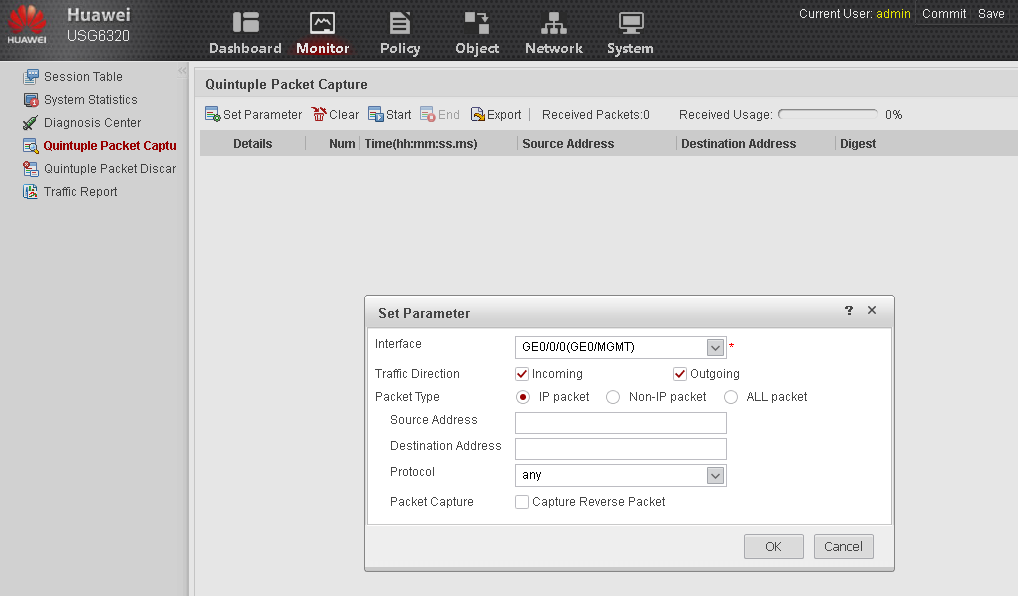

В отдельной вкладке есть механизм захвата пакетов (packet capture) с возможностью экспорта в формате .csv для последующего анализа.

Рис. Monitor

Рис. Monitor

Рис. Monitor

Процесс настройки

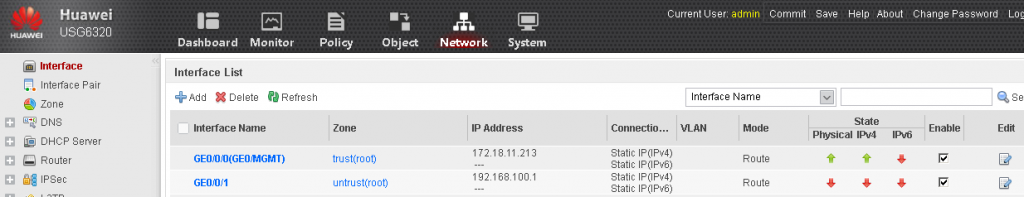

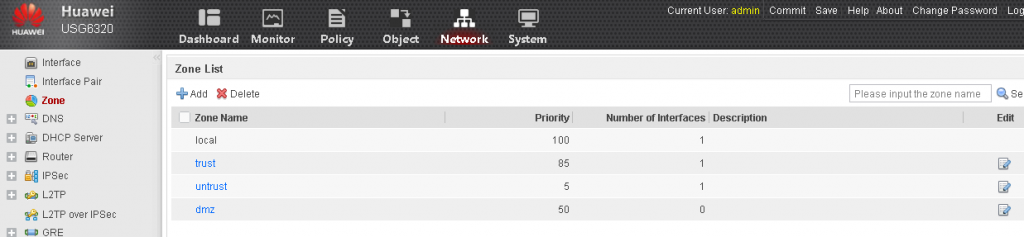

В Network-Interface проверяем настройки интерфейсов. Убеждаемся, что внешний, подключенный к сети Интернет (outside) интерфейс принадлежит зоне “untrust”, а внутренний интерфейс локальной сети (inside) зоне “trust”.

Зоны позволяют гибко настраивать правила разграничения доступа и имеют различные весовые коэффициенты.

Рис. Настройки интерфейсов и зон

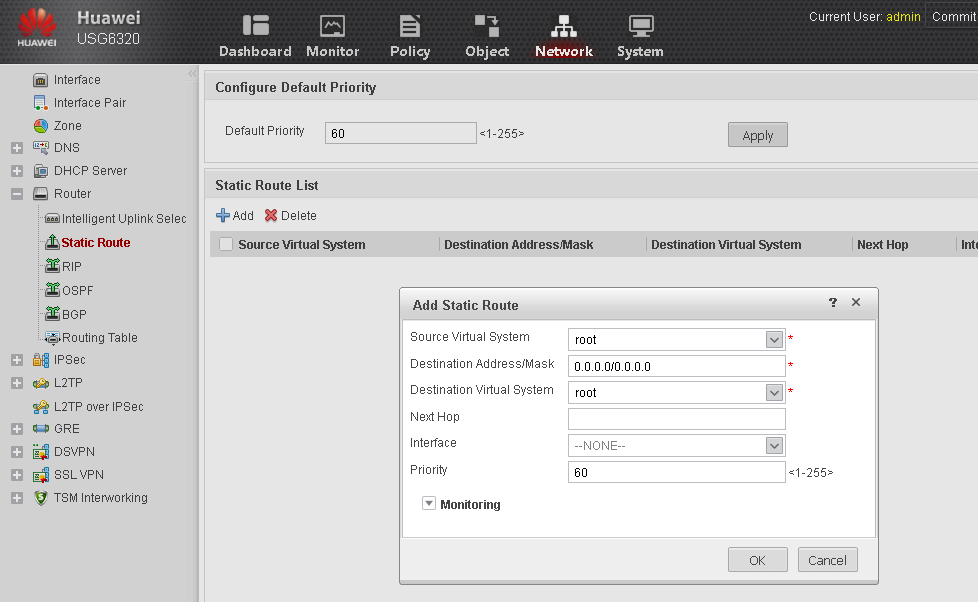

В настройках маршрутизации Network-Router-Static Route убеждаемся в наличии как минимум маршрута по умолчанию. В случае отсутствия добавляем. Так же добавляем все необходимые статические маршруты

Рис. Настройки маршрутизации

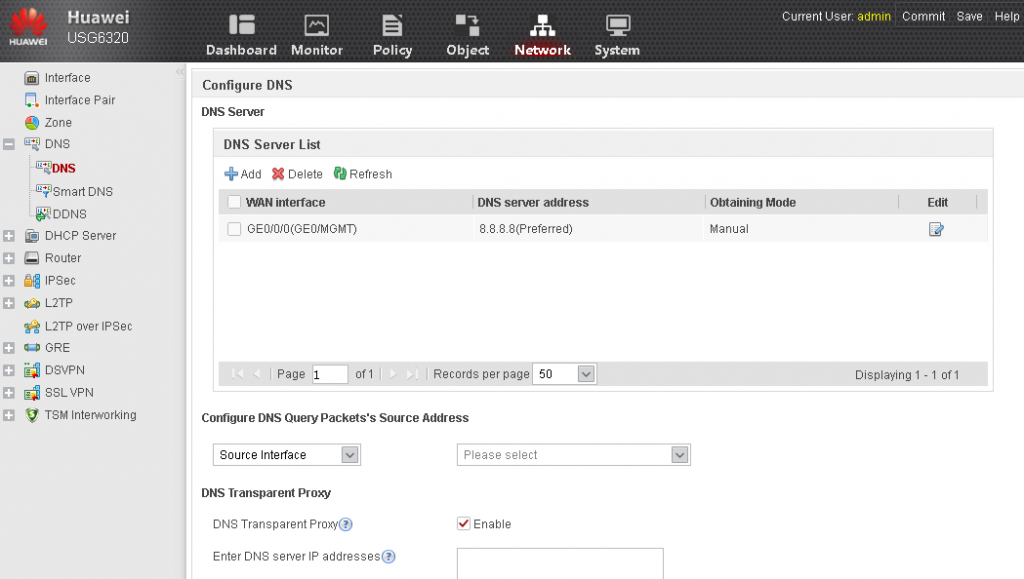

В Network-DNS-DNS задаём параметры DNS для устройства. Может быть активирован функционал DNS прокси.

Рис. Настройки DNS

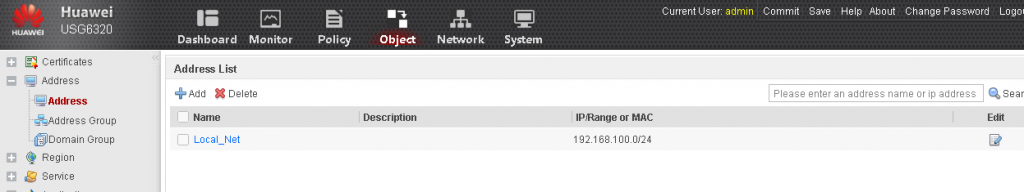

В Object-Adress-Adress для удобства написания правил создаём объект сеть с IP адресом нашей локальной сети.

Рис. Настройки объектов

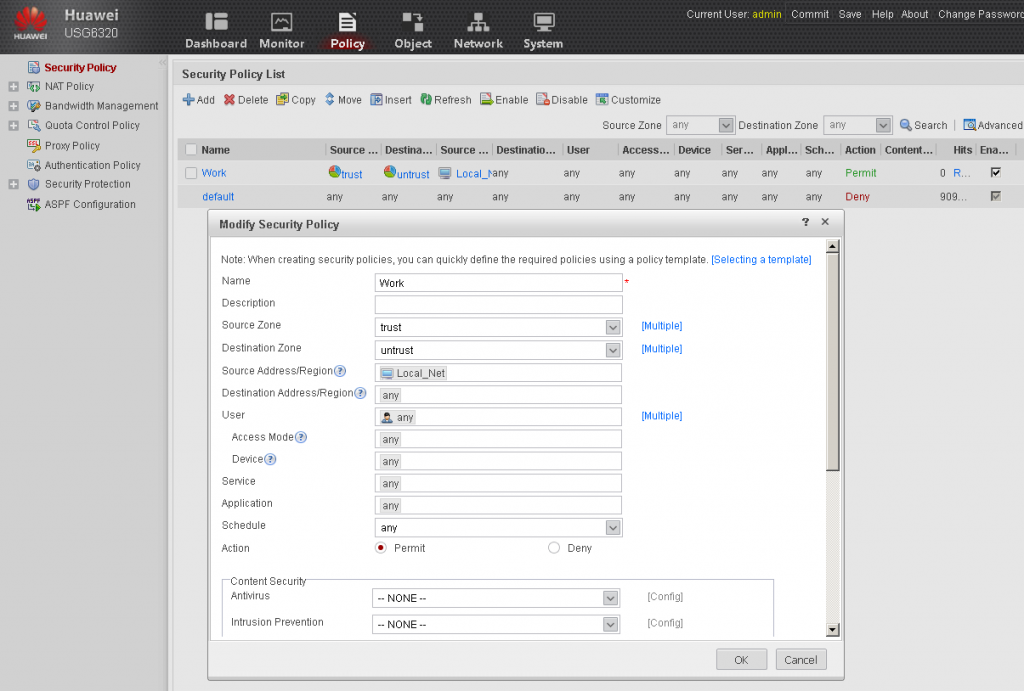

До настройки правил доступа на основе аутентификационных данных из Microsoft AD, нужно в Policy-Security Policy создать правило разрешающее прохождение пакетов для IP адресов локальной сети из зоны trust в зону untrust. Задаём в качестве источника объект нашей локальной сети.

Рис. Настройки Security Policy

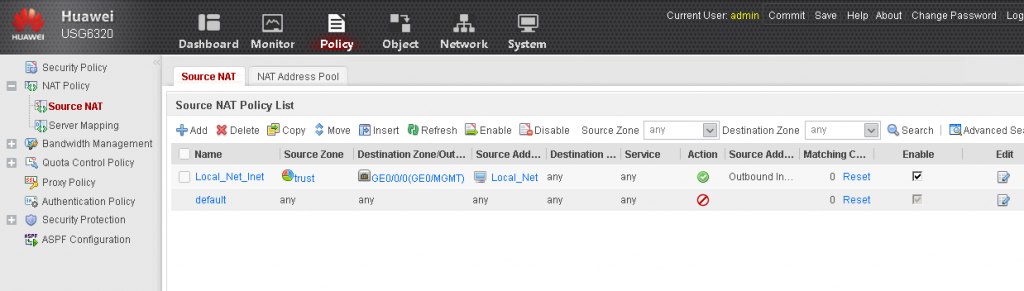

В Policy-NAT Policy-Source NAT создаём правило динамической трансляции пакетов в сеть Интернет с адресов локальной сети в сеть интернет в адрес интерфейса

Рис. Настройки NAT

После применения выше описанных настроек, получаем базовую маршрутизацию и доступ в сеть Интернет с использованием трансляции сетевых адресов (NAT) для локальной сети.

Интеграция с Microsoft AD

Для возможности создания правил на основе данных полученных из базы данных службы каталогов нужно выполнить следующие действия:

- Создать в конфигурации необходимые объекты и получить список учётных данных (пользователей и групп) из базы Microsoft AD;

- Настроить получение данных по соответствию IP адреса и учётной записи в домене;

- Создать политику аутентификации;

- Создать правила контроля на основе данных из AD.

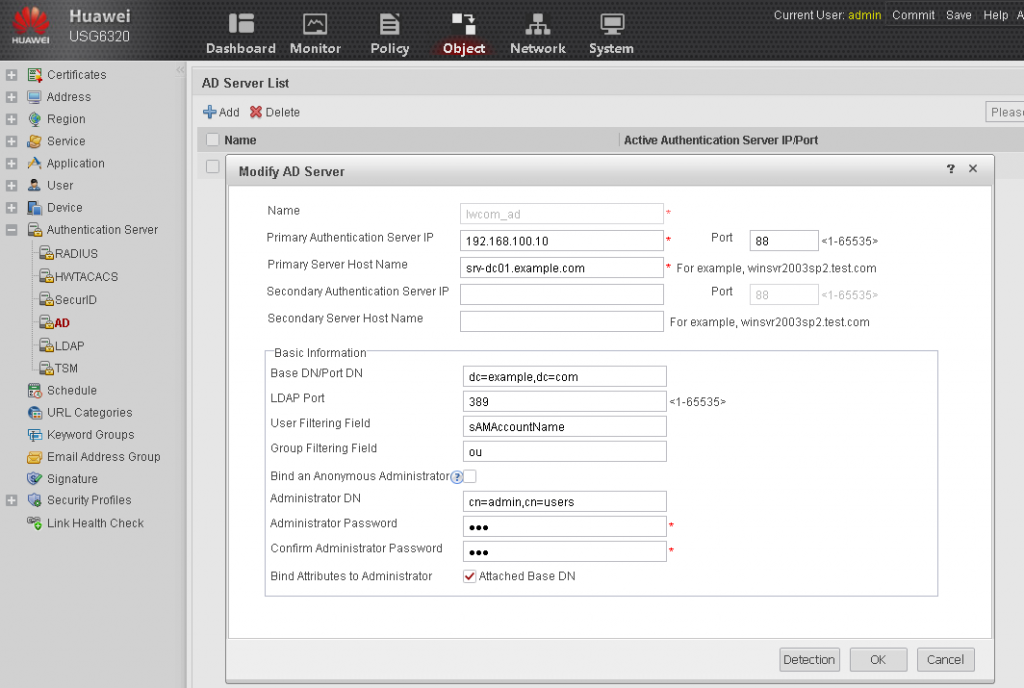

Создаём объект AD Server. Указываем IP адрес сервера контроллера домена и аутентификационные данные администратора домена.

Рис. Настройки сервера AD

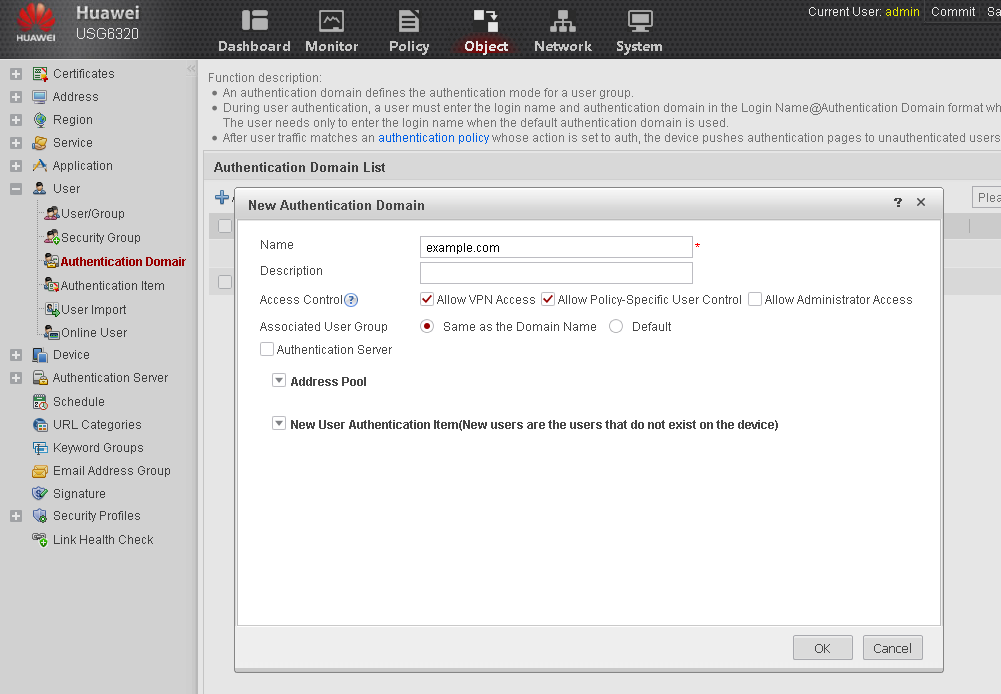

В Object – User-Authentication domain создаём объект для своего домена

Рис. Настройки Authentication domain

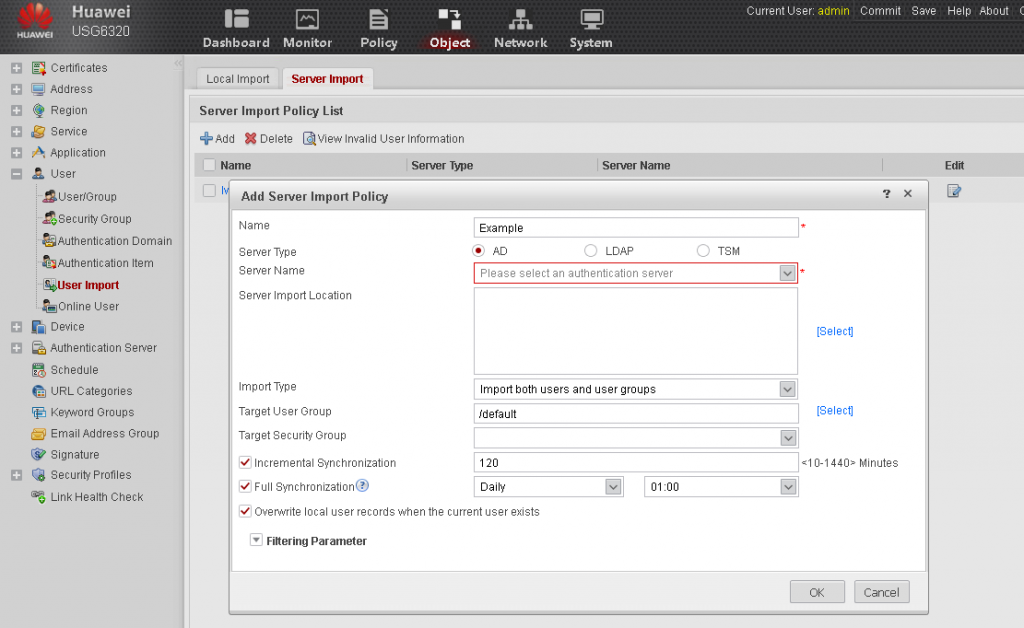

В Object-User-User Import создаём правила импорта учётных данных (пользователей и групп) из базы AD в конфигурацию устройства

Рис. Настройки импорта учётных записей

Возможен как полный импорт, так и получение изменений учётных данных по расписанию.

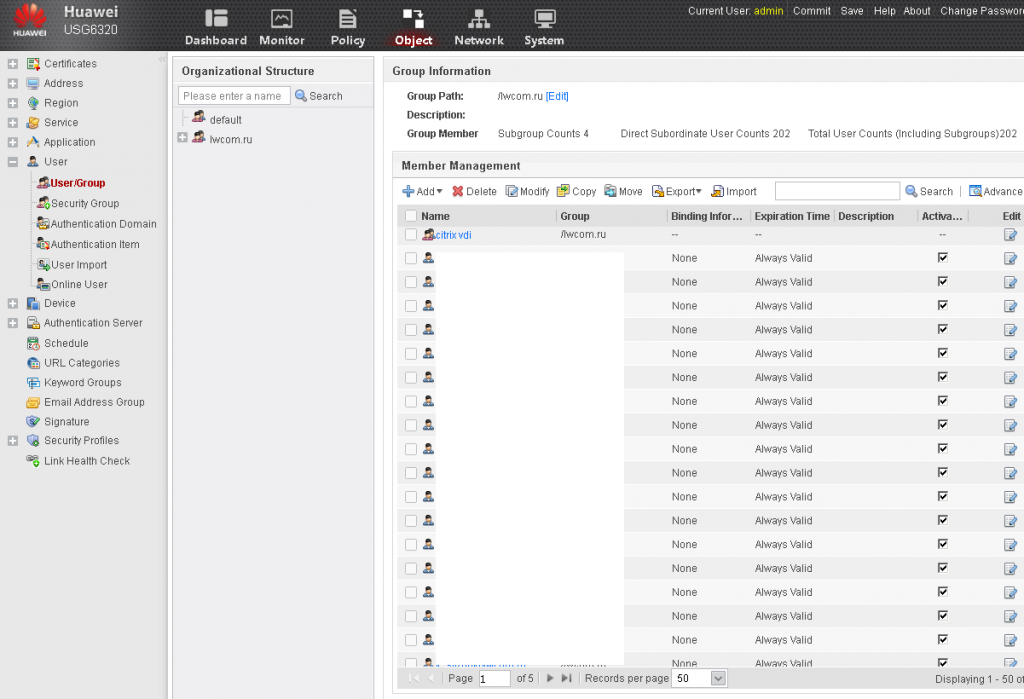

В результате успешного импорта в Object-User-User/Group будет список всех пользователей и групп домена.

Рис. Список пользователей домена

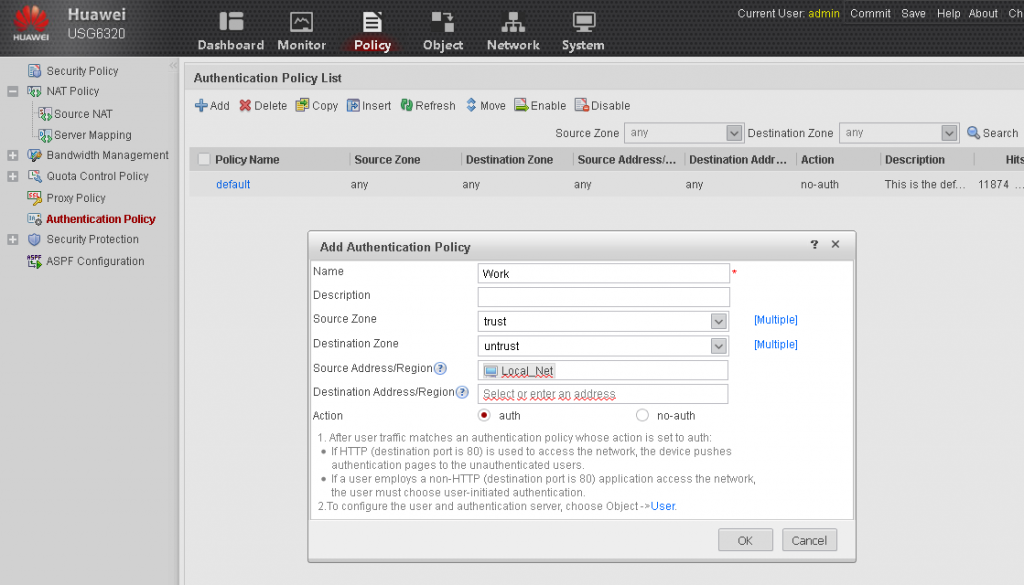

Далее создаём политику аутентификации в Policy-Authentication Policy . Указываем направление прохождения трафика.

Рис. Настройки политики аутентификации

Данные по IP адресу и логину устройство получает от специализированного ПО (SSO Agent), установленного на любом ПК под управлением ОС Windows и имеющим связь на сетевом уровне с контроллером домена и ПК пользователей

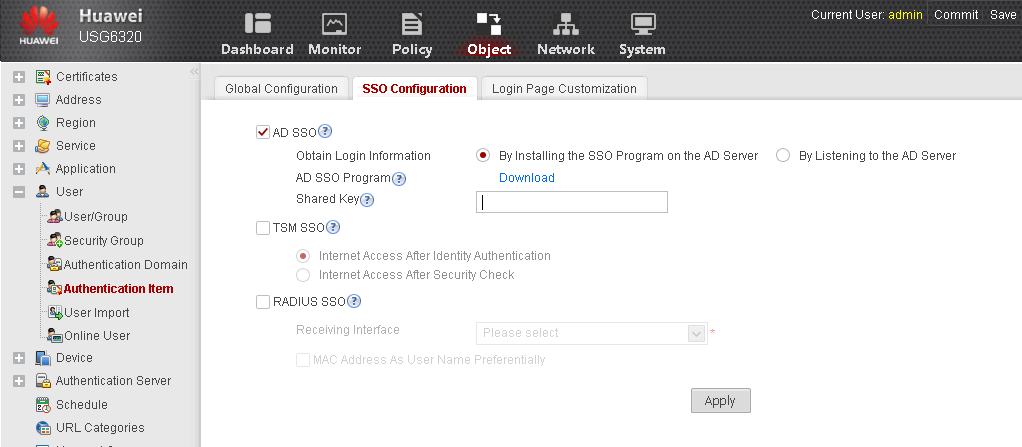

Установочный файл ПО SSO Agent можно скачать с устройства из Object-Users-Authentication Item-SSO Configuration

Рис. Настройки SSO агента

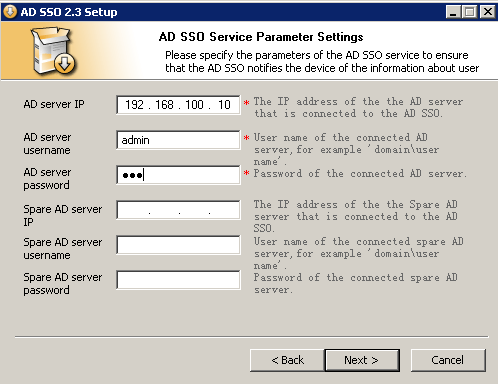

При установке агента указываем IP адрес сервера контроллера домена и учётные данные администратора домена

Рис. Настройки SSO агента

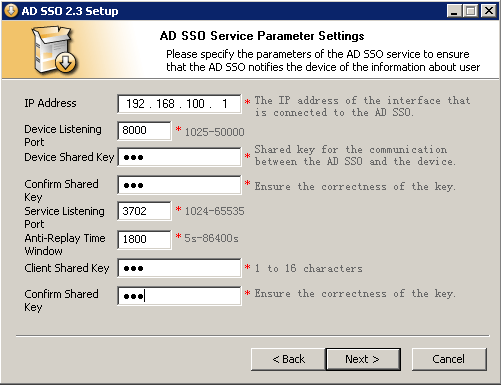

Далее указываем IP адрес межсетевого экрана и параметры подключений и завершаем установку.

Рис. Настройки SSO агента

Принцип получения данных по IP адресам пользователей следующий:

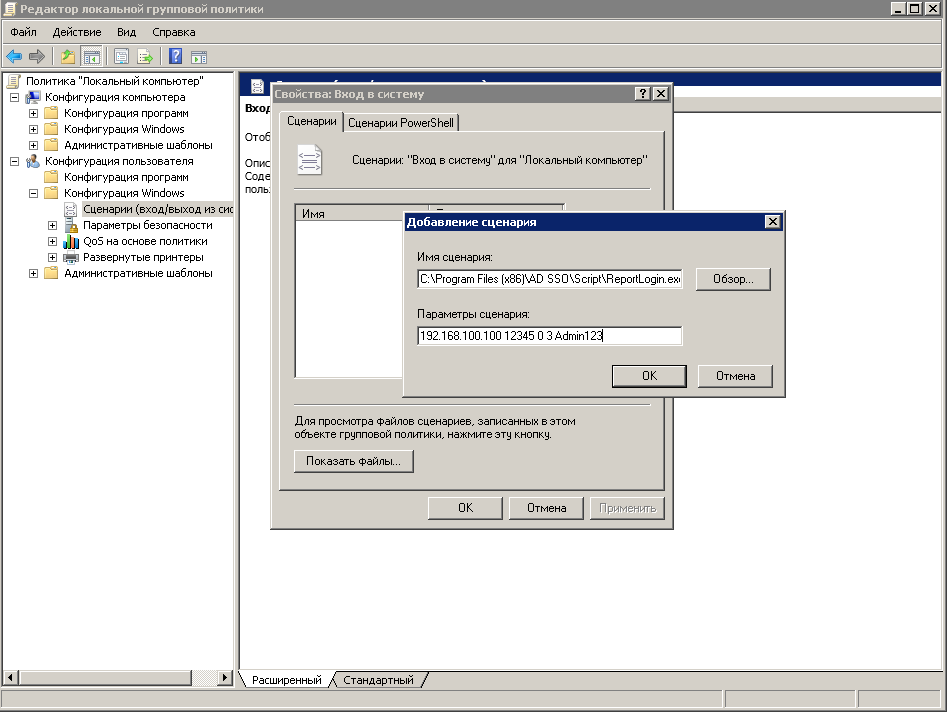

На рабочих станциях пользователей при входе в систему отрабатывает login скрипт который настраивается через Group policy.

Скрипт выгружает по сети на ПК с установленным SSO агентом IP адрес пользователя и логин.

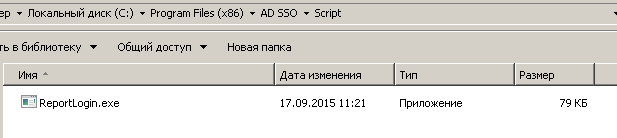

Исполняемый файл для написания скрипта можно взять с ПК с установленным агентом в директории:

Рис. Исполняемый файл для login скрипта

В настройках групповой политики в качестве параметров для исполняемого файла указываем IP адрес агента и данные аутентификации, введённые при установке агента.

Рис. Настройки login скрипта

После получения агентом информации о соответствии IP адресов и логинов пользователей в Object-User-Online Users появится информация о текущих пользователях и их IP адресов в базе устройства.

Рис. Пользователи и их IP адреса

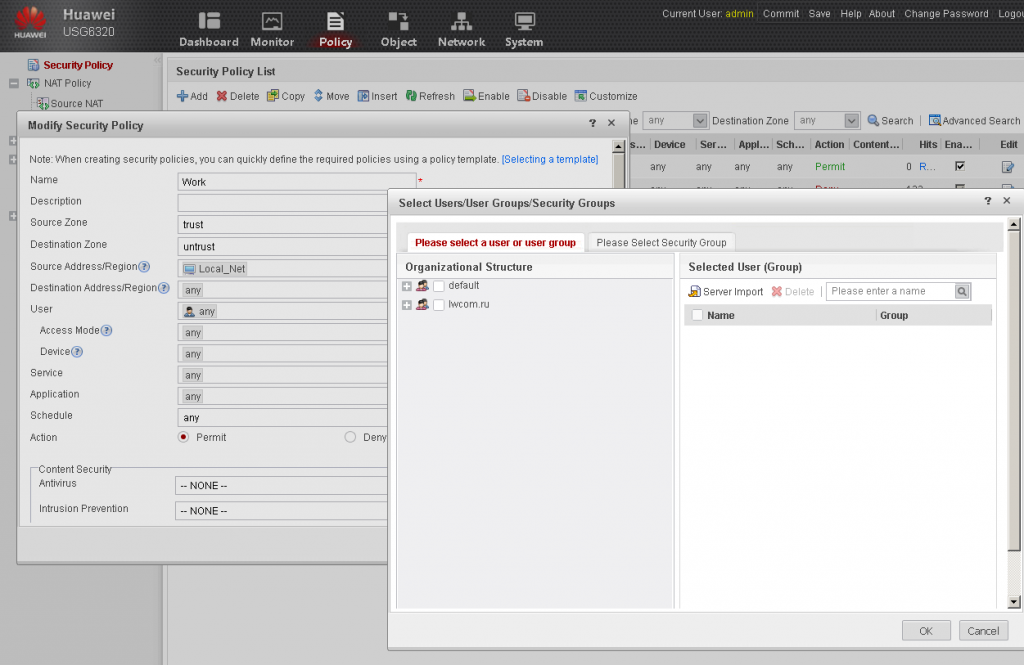

Теперь в правилах Policy-Security Policy можно помимо IP адресов локальной сети указывать имена пользователей и групп.

Рис. Правила доступа с привязкой к логину

Расширенный контроль доступа пользователей к ресурсам сети Интернет

URL фильтрация

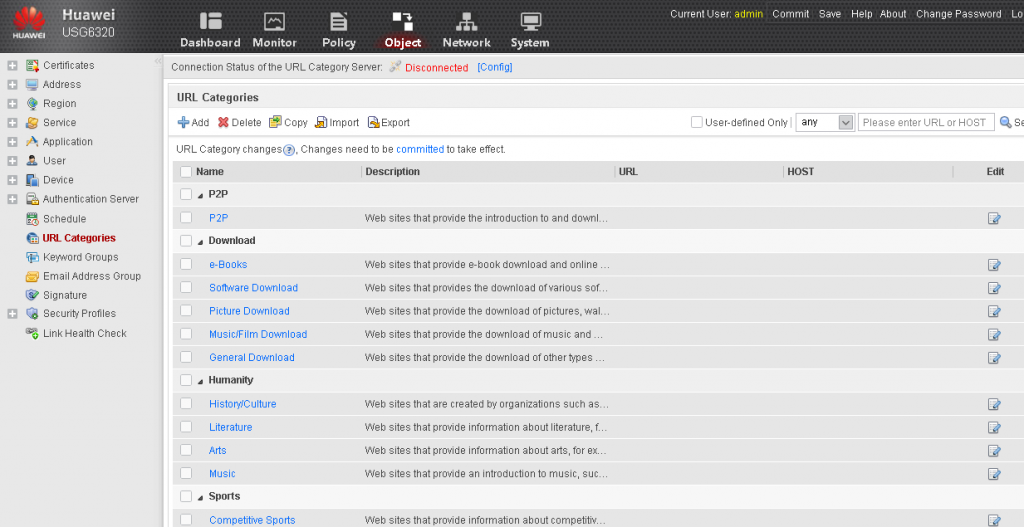

Можно настроить как на основе динамически обновляемых списков категорий, так и на основе регулярных выражений, созданных вручную.

Рис. URL категории

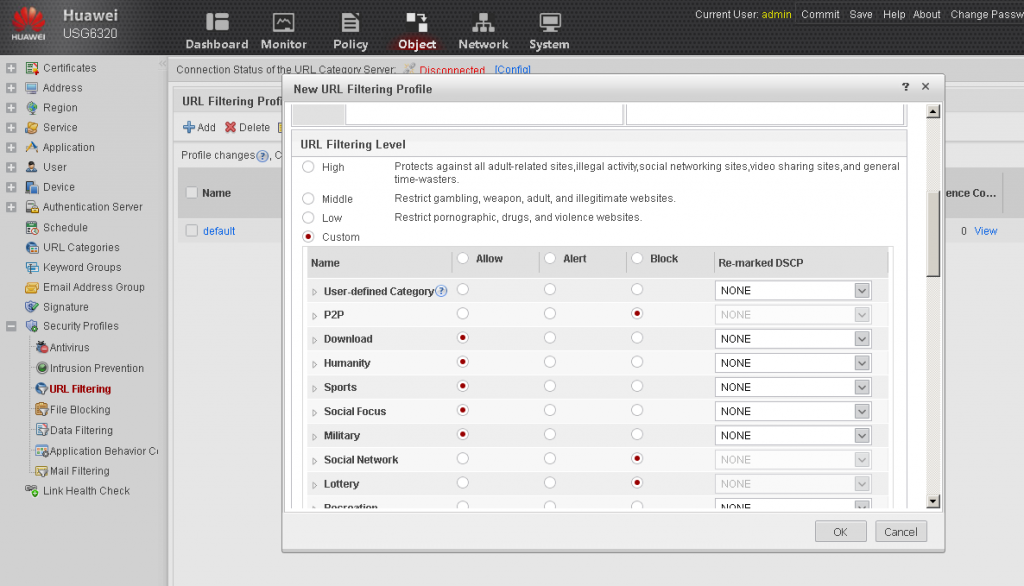

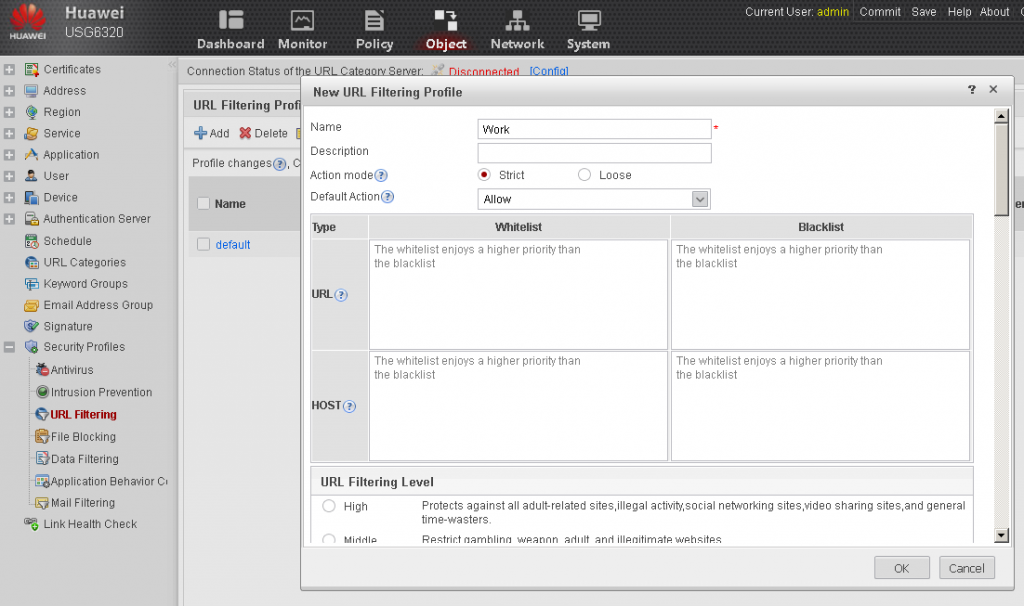

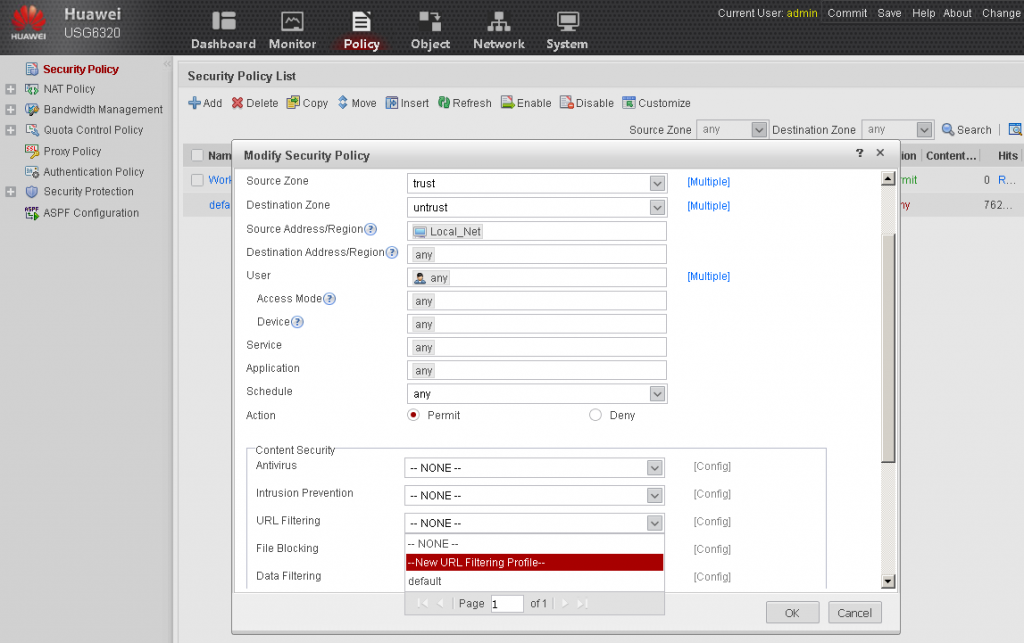

Для каждого правила доступа можно создать профиль URL Filtering, в котором можно создать чёрные, белые списки URL и задать действия.

Рис. Настройки URL Filtering profile на основе динамически обновляемых категорий

Рис. Настройки URL Filtering profile. Пользовательские правила

Далее, для того чтобы применить правила фильтрации по URL, их нужно активировать для правил в Security Policy.

Рис. Настройки Secutity policy + URL Filtering profile

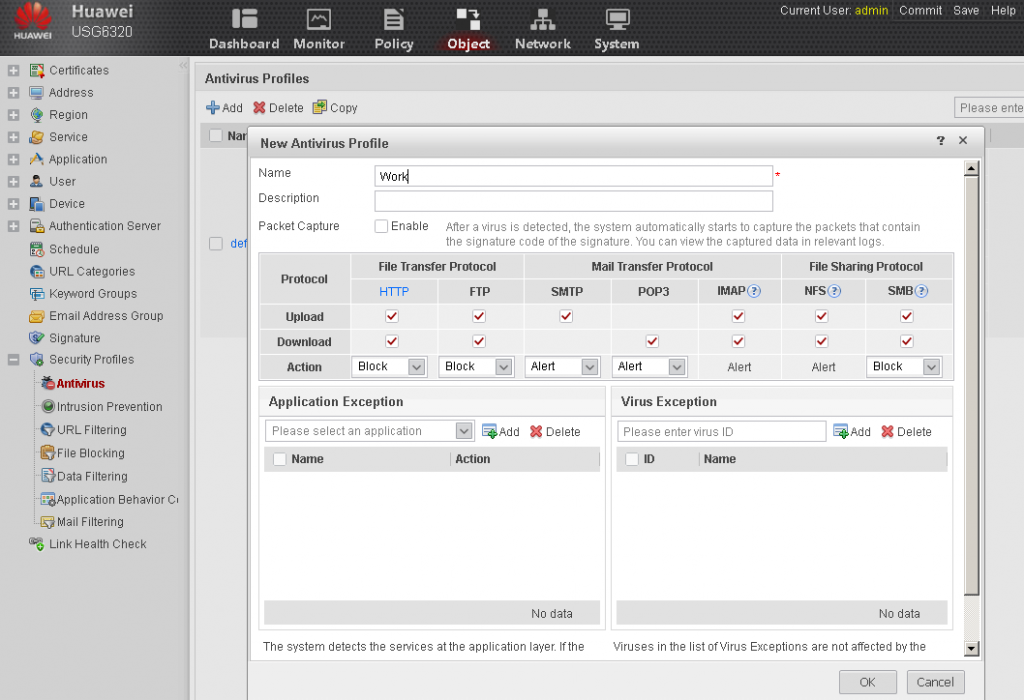

Настройка проверки на вирусы

Создаем Профиль AV Object-Secutity Profiles-Antivirus

Рис. Настройки Antivirus profile

Профиль Antivirus так же применяется в настройках правил Security Policy по аналогии с URL Filtering

После всех проделанных настроек получаем:

1. Доступ для ресурсов локальной сети к сети интернет с использованием межсетевого экрана с контролем состояний (Statefull firewall);

2. Возможность контроля доступа пользователей на основе данных полученных из Microsoft AD;

3. Возможность блокирования определённых URL категорий и сайтов;

4. Проверку трафика на вирусы.

За рамками данного обзора остались:

- Расширенный функционал маршрутизации (OSPF, BGP, DSVPN и т.д.);

- VPN sight-to-sight а также VPN удалённого доступа;

- Система расширенной отчётности;

- Обнаружение и предотвращение вторжений (IDS/IPS);

- Content фильтрация (Контроль приложение, контроль файлов и т.д.);

- Отказоустойчивость межсетевых экранов (High Availability);

- SSL инспекция;

- И многое другое