Написать данную статью нас побудили наши заказчики, многие из которых регулярно задают один и тот же вопрос – «как снизить расходы на решения для обеспечения информационной безопасности?»

Предлагаем сегодня разобраться, можно ли сэкономить на внедрении ИБ-решений или нет?

Наш ответ будет краток и очевиден – Определённо нельзя, ведь риски потери данных, простоя организации и репутация всегда стоят дороже, чем стоимость всех решений как ИТ, так ИБ.

НЕУЖЕЛИ НЕЛЬЗЯ СОКРАТИТЬ РАСХОДЫ НА ИБ? — МОЖНО, МЫ РАССКАЖЕМ КАК ЭТО СДЕЛАТЬ ПРАВИЛЬНО!

Так как текущие реалии накладывают требования об оптимизации трат или о даже сокращении бюджета, в качестве ответа на эти вызовы можно предложить два основных подхода к обеспечению безопасности:

Рассмотрим реализацию методов второго подхода «осознанное сокращение функциональных возможностей внедряемых решений» подробнее.

Как сэкономить при покупке межсетевых экранов?

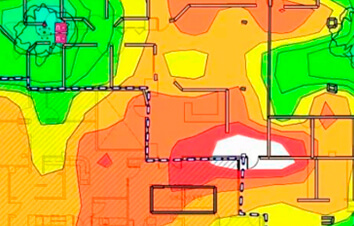

Сегментация сети

Следует правильно сегментировать защищаемую сеть и проверять при необходимости трафик только между критическими сегментами, а в не критичных сегментах использовать простые методы защиты.

Например, организовать гостевой Wi-Fi в отдельном Vlan или, по возможности, вынести на выделенное оборудование и обеспечивать контроль взаимодействия без использования межсетевого экрана.

- Плюсы: можно приобрести устройства межсетевого экранирования с меньшей пропускной способностью и меньшим количеством интерфейсов

- Минусы: будет отсутствовать возможность оперативного масштабирования, а также защита нецелевых и некритичных сегментов

Ограничение подписок

Приобрести на первоначальном этапе только тот функционал, те подписки, которые требуются для минимального решения поставленных задач.

Например, если нет особой необходимости или возможности контролировать доступ рабочих станций к ресурсам сети Интернет по URL, то можно не приобретать данный функционал, а ограничиться только системой предотвращения вторжений.

При реализации дальнейших планов функционал следует безусловно приобретать.

- Плюсы: снижение стоимости первоначальной закупки системы

- Минусы: нет возможности оперативно подключить дополнительный функционал или он будет работать без обновлений сигнатурных баз

Виртуальное исполнение

Использовать виртуальные решения вместо аппаратных.

- Плюсы: виртуальные решения, как правило, дешевле аппаратных

- Минусы: требуются выделенные серверы и поддерживаемая платформа виртуализации

Как сэкономить при покупке DLP систем?

Всё в одном

Приобрести решение “всё в одном”, при котором все компоненты системы размещаются на одном сервере. Под компонентами имеются ввиду: базы данных, системы анализа, консоли управления и т.п

- Плюсы: можно сократить использование серверных мощностей

- Минусы: ограниченное масштабирование ввиду отсутствия возможности обработки больших объемов данных, а также фиксированное максимальное число поддерживаемых агентов сбора информации с рабочих станций

Ограниченное число модулей

Приобрести только те модули контроля и проверки, которые необходимы для решения задач предотвращения утечки данных. Например, только контроль мессенджеров и электронной почты

- Плюсы: каждый модуль контроля лицензируется отдельно, следовательно, общая стоимость решения будет снижена

- Минусы: нет возможности оперативной активации функционала контроля потоков данных по альтернативным каналам

Сетевые сканеры потоков

Использовать сетевые сканеры потоков данных вместо устанавливаемых на рабочие станции пользователей.

- Плюсы: экономия на лицензиях подключения рабочих станций, как источников событий системы предотвращения утечек информации

- Минусы: возможен пропуск части данных, требующих анализа идущих в обход сетевых сканеров. Например, данные с отчуждаемых носителей (USB) которые не проходят по сети передачи данных

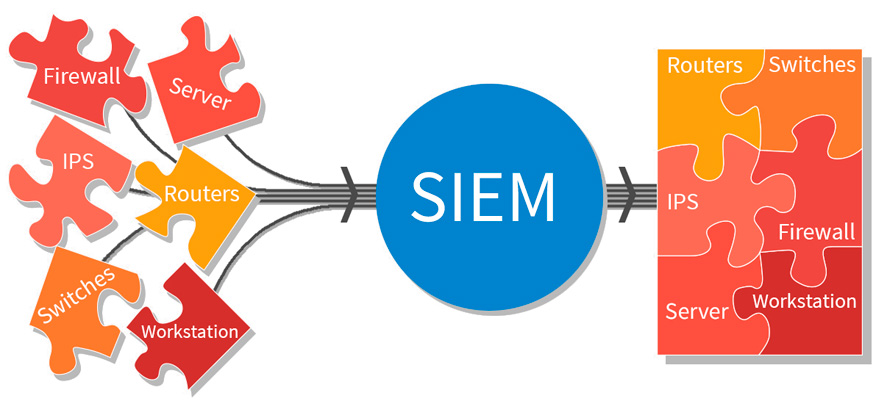

Как сэкономить при покупке SIEM систем?

Возможно ли оптимизировать расходы на ретроспективный анализ и расследование инцидентов?

Использовать open source

Использовать свободно распространяемые программные решения (open source) вместо коммерческих.

- Плюсы: отсутствие затрат на программное обеспечение

- Минусы: требуется квалифицированный персонал для поддержки данных решений, а также будет отсутствовать оперативное получение обновлений от сообщества инженеров

Делегировать часть задач центра мониторинга безопасности подрядчикам

- Плюсы: не требуется квалифицированный персонал в штате компании, а также выделенное оборудование

- Минусы: требуется передача доступа к конфиденциальной информации сторонней организации

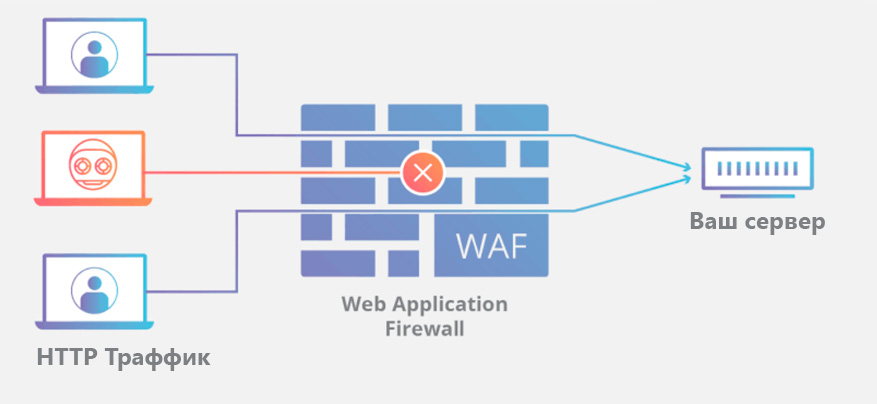

Как сэкономить на защите HTTP трафика?

Возможно ли сокращение расходов при покупке Web Application Firewall (WAF)?

Можно использовать облачные решения в арендованных ЦОД-ах или решения от операторов связи.

- Плюсы: нет необходимости устанавливать и обслуживать специализированное оборудование и ПО в сети компании

- Минусы: сложности в организации взаимодействия специалистов по информационной безопасности компании подрядчика и собственных разработчиков сайта

На каких решениях экономить нельзя

Резервное копирование данных

Защиты от атак нулевого дня не существует и в организации всегда должен быть план восстановления данных из резервных копий.

Мониторинг сетевой активности

Следует иметь в виду, что своевременная изоляция сегментов, в которых произошла эксплуатация уязвимостей злоумышленниками, существенно снижает риски проникновения вредоносного ПО в остальную сеть. Без правильно настроенной системы оповещения такое не представляется возможным.

Защита рабочих станций

Рабочие станции являются источниками повышенного риска и экономить на их защите нельзя.

Защита электронной почты

Атаки с использованием электронной почты являются основным вектором проникновения вредоносного ПО в защищаемый контур, поэтому наличие антиспам системы является обязательным.

В качестве заключения

Возможность экономии на решениях информационной безопасности есть, но является уникальной для каждой организации.

ТО, ЧТО ДОПУСТИМО ДЛЯ ОДНОЙ ОРГАНИЗАЦИИ, МОЖЕТ БЫТЬ СОВЕРШЕННО НЕПРИМЕНИМО ДЛЯ ДРУГОЙ

За подробными консультациями, расчётом стоимости решений, разбиению внедрения решений ИБ на этапы, обращайтесь к специалистам LWCOM, обязательно поможет вас в обеспечении безопасности вашего бизнеса!