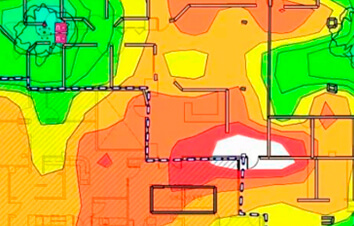

В данной публикации мы рассмотрим пошаговую инструкцию (HOWTO) для настройки и запуска межсетевого экрана на примере оборудования трёх производителей: Cisco, Huawei, Fortinet.

Ниже приведены основные шаги и скриншоты настроек оборудования со следующими операционными системами:

- Cisco ASA: Firepower Threat Defense Software 6.2 + Firepower Device Manager

- Fortinet Fortigate: FortiOS 6.0

- Huawei USG: Software V500

|

|

|

Часть настроек может быть опциональной исходя из решаемых межсетевым экраном задач. Устройства настраиваются на третьем уровне сетевой модели OSI в режиме маршрутизатора. Возможен режим работы на втором уровне – transparent, но это детально будет рассмотрено в других обзорах.

Группируем настройки по типу, решаемым задачам - и приступим!

Администрирование

1. Задать пароль для административной учётной записи.

2. Ограничить доступ к интерфейсам управления по IP-адресам.

3. Активировать защищённые протоколы управления SSH и HTTPS. Отключить небезопасные TELNET и HTTP.

|

|

|

4. Изменить настройки или отключить параметры/функционал по умолчанию, такие как DHCP сервер, SNMP community и т.п.

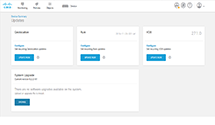

5. Загрузить/активировать необходимые лицензии/подписки на функционал.

|

|

|

Для чего нужно настроить в первую очередь параметры администрирования и какими будут последствия, если этого не сделать?

- Административные учётные записи и пароли по умолчанию либо пустые, либо общеизвестные, либо доступные из документации. Если их не поменять, то злоумышленники без труда получат доступ к управлению устройством.

- Ограничить доступ нужно только IP-адресами рабочих станций администраторов для того, чтобы пользователи, и тем более злоумышленники, не смогли бы провести атаку на подбор пароля.

- Защищённые протоколы управления исключают возможность перехвата пароля, передаваемого в открытом виде, например, по сети Интернет.

- Неизменённые настройки по умолчанию могут быть использованы для получения данных о структуре локальной сети или даже компрометации устройства.

Маршрутизация

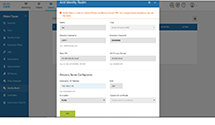

1. Задать IP-адресацию интерфейсов. Как минимум, двух: для подключения к сети интернет (WAN) и для локальной сети (LAN). Опционально: настроить DHCP сервер.

|

|

|

2. Настроить маршрутизацию. Как минимум: маршрут по умолчанию. Опционально: с использованием протоколов динамической маршрутизации (в крупных сетях).

|

|

|

3. Обновить версию операционной системы до последней, актуальной и рекомендованной производителем. ПО доступно на сайте при наличии сервисного контракта.

|

|

|

4. Опционально: настроить работу двух устройств в режиме HA (high availability) пары (собрать кластер). На Cisco возможность собрать кластер под управлением Firepower Device Manager появляется на сегодняшний день только при наличии Firepower Management Center (FMC).

|

|

Если не сделать: при ненастроенной или настроенной с ошибками маршрутизации не будет связанности между сетями, а также не будет доступа к сети Интернет.

Неактуальная версия прошивки может содержать уязвимости и быть нестабильной в работе.

Режим работы в кластере позволит повысить уровень доступности сервисов

Firewall

1. Настроить подключение ресурсов локальной сети к сети Интернет с использованием динамической трансляции адресов (SNAT)

|

|

|

2. Настроить доступ из сети Интернет к ресурсам локальной сети с использованием статической трансляции сетевых адресов и портов (DNAT).

|

|

|

3. Настроить доступы между сегментами локальной сети на сетевом уровне.

|

|

|

Для чего это нужно: правило по умолчанию запрещает прохождение любого трафика, без задания правил фильтрации не будет доступа как между локальными сетями, так и сетью Интернет.

VPN

1. Настроить подключение удалённых площадок друг с другом (Site to Site).

|

|

|

2. Настроить удалённый доступ (Remote Access).

|

|

|

3. Опционально: настроить двухфакторную аутентификацию для доступа к VPN (2FA).

Для чего нужно: все современные NGFW позволяют организовать связь между разнесёнными площадками поверх любых сетей, в том числе Интернет. Также можно настроить защищённый доступ к ресурсам компании из любого места сети Интернет как IPSEC, L2TP, так и SSL VPN. Двухфакторная аутентификация (FortiToken, Cisco DUO) позволяет более эффективно защитить удалённый доступ к локальной сети.

Контентная фильтрация

1. Подключить устройство к облачным сервисам обновлений. Обновить базы данных средств защиты.

|

|

|

2. Настроить профили антивируса, URL-фильтрации, предотвращения вторжений, защиты DNS и т. п. Более детально будет рассмотрено в тематических обзорах. Пример для URL фильтрации:

|

|

|

3. Активировать функционал инспекции SSL-трафика для поиска вредоносного трафика внутри шифрованных туннелей.

|

|

|

4. Привязать профили защиты и SSL-инспекции к трафику внутри правил Firewall

|

|

|

Что будет если не сделать: существует множество уязвимостей протоколов уровня приложений, которые невозможно обнаружить на сетевом уровне. Расширенные средства позволяют проанализировать уровни 5-7 на предмет наличия вредоносного трафика. Более того, на сегодняшний день более половины трафика является шифрованными по технологии SSL, что не позволяет провести анализ трафика без дешифрации.

Аутентификация

1. Подключить устройство к Microsoft AD.

|

|

|

2. Опционально: подключить устройство к серверу аутентификации/авторизации (Cisco ISE, FortiAuthenticator, Huawei Agile Controller)

3. Опционально: настроить получение данных от смежных систем (SSO)

Что это даёт: с настройками по умолчанию доступ к ресурсам сети Интернет ограничивается на основе IP-адресов. Существует возможность настройки доступа на основе аутентификационных данных, полученных из Microsoft AD. Появляется возможность расширенного протоколирования событий на основе данных пользователей из службы каталогов. Подключение к выделенным серверам аутентификации/авторизации (ААА) позволяет гибко настроить политики доступа в организации. Смежные системы могут предоставить данные для доступа через технологию единого входа (Single sign on).

Мониторинг

1. Настроить экспорт событий системных журналов на выделенные сервера (Syslog) как стандартные, так и специализированные. Возможно использование SIEM.

|

|

|

2. Настроить регулярное автоматическое архивирование конфигураций оборудования.

|

|

|

3. Настроить экспорт трафика по протоколам NetFlow/SFlow на серверы мониторинга.

4. Подключить устройство к серверам мониторинга с использованием протоколов SNMP

|

|

|

Если не сделать:

- не будет возможности оперативно расследовать инциденты ИБ

- не будет возможности мониторинга состояния программно-аппаратной части устройств, что может повлечь сложности в поиске и устранении неисправностей

Регулярное архивирование конфигураций позволяет отслеживать все внесённые изменения.

Вам может пригодиться: Импортозамещение межсетевых экранов