Почему эта тема сетевой безопасности является крайне актуальной в современном мире?

Ввиду практически повсеместной доступности широкополосного интернета, большинство действий на устройствах производятся через сеть, поэтому для 99% современных угроз именно сеть является транспортом, на котором доставляется угроза от источника к цели. Конечно, распространение вредоносного кода возможно с помощью съемных носителей, но данный способ в настоящее время используется все реже и реже, да и большинство компаний давно научились бороться с подобными угрозами.

Что такое сеть передачи данных?

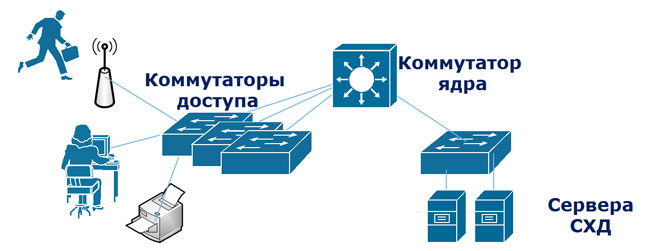

Давайте сначала нарисуем архитектуру классической корпоративной сети передачи данных в упрощенном и всем понятном виде.

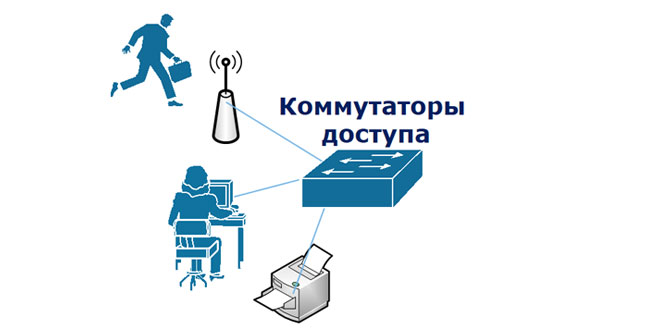

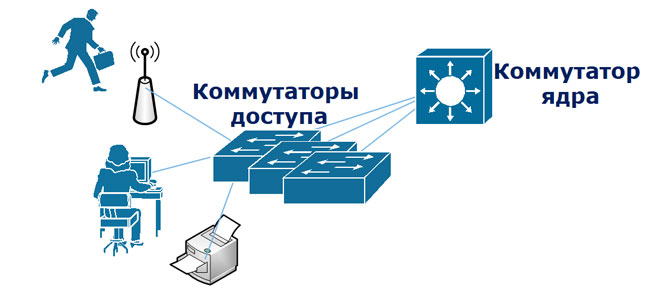

Начинается сеть передачи данных с коммутатора уровня доступа. Непосредственно к данному коммутатору подключаются рабочие места: компьютеры, ноутбуки, принтеры, многофункциональные и различного рода другие устройства, например, беспроводные точки доступа. Соответственно оборудования у вас может быть много, подключаться к сети оно может в совершенно разных местах (этажах или даже отдельных зданиях).

Обычно, корпоративная сеть передачи данных строится по топологии «звезда», поэтому взаимодействие всех сегментов между собой будет обеспечивать оборудование уровня ядра сети. Например, может использоваться тот же коммутатор, только обычно в более производительном и функциональном варианте по сравнению с используемыми на уровне доступа.

Серверы и системы хранения данных обычно консолидированы в одном месте и, с точки зрения сетей передачи данных, могут подключаться как непосредственно к оборудованию ядра, так и могут иметь некий выделенный для этих целей сегмент оборудования доступа.

Далее у нас остается оборудование для стыка с внешними сетями передачи данных (например, Интернет). Обычно для этих целей в компаниях используются такие устройства, маршрутизаторы, межсетевые экраны, различного рода прокси-серверы. Они же используются для организации связи с распределенными офисами компании и для подключения удаленных сотрудников.

Вот такая получилась простая для понимания и обычная для современных реалий архитектура локально-вычислительной сети.

Какая классификация угроз существует на сегодняшний день?

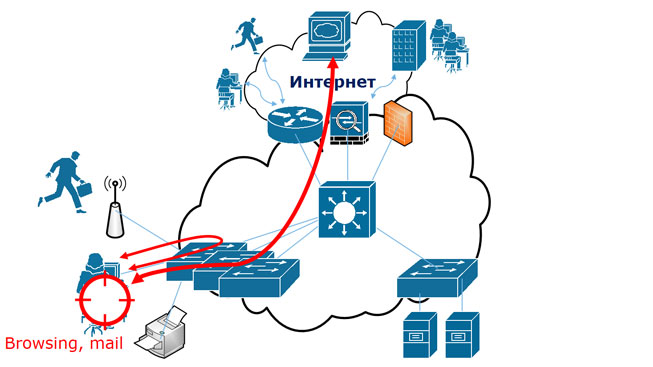

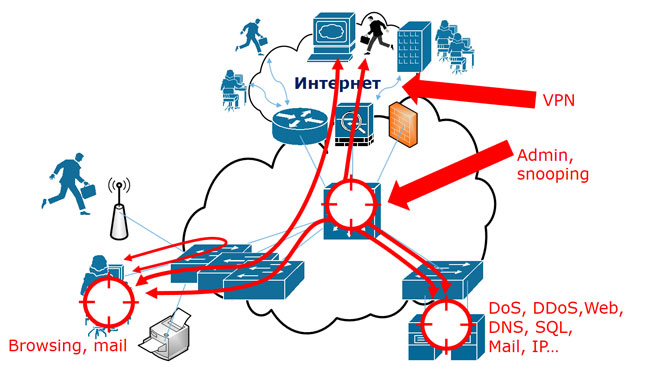

Давайте определим основные цели и направления атак в рамках сетевого взаимодействия.

Самая распространенная и простая цель атаки – это пользовательское устройство. Вредоносное программное обеспечение легко распространить в данном направлении через контент на веб-ресурсах или через почту.

В дальнейшем злоумышленник, получив доступ к рабочей станции пользователя, либо может похитить конфиденциальные данные, либо развивать атаку на других пользователей или на иные устройства корпоративной сети.

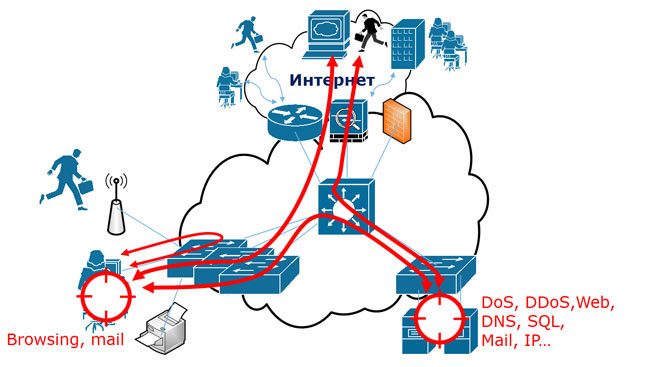

Следующая возможная цель атаки – это, конечно же, серверы. Одини из самых известных типов атак на опубликованные ресурсы являются DoS и DDoS атаки, которые применяются с целью нарушения стабильной работы ресурсов или полного их отказа.

Также атаки могут быть направлены из внешних сетей на конкретные опубликованные приложения, например, веб-ресурсы, DNS-серверы, электронную почту. Также атаки могут быть направлены изнутри сети - с зараженного компьютера пользователя или от злоумышленника, подключившегося к сети, на такие приложения, как файловые шары или базы данных.

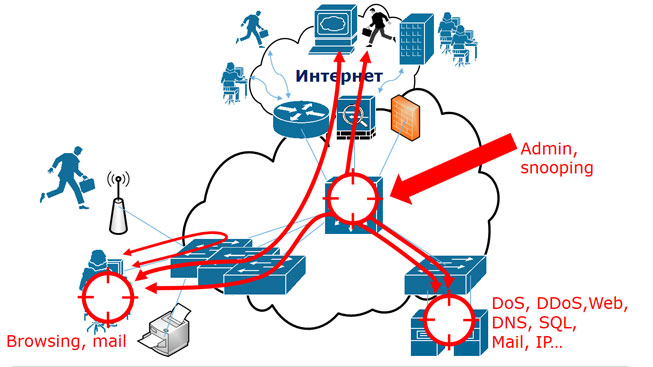

Так же есть категория избирательных атак, и одной из самых опасных является атака на саму сеть, то есть на доступ к ней. Злоумышленник, получивший доступ к сети, может организовать следующую атаку фактически на любое устройство, подключенное к ней, а также скрытно получать доступ к любой информации. Что самое главное - успешную атаку подобного рода достаточно сложно обнаружить, и она не лечится стандартными средствами. То есть фактически у вас появляется новый пользователь или, хуже того, администратор, про которого вы ничего не знаете.

Еще целью атакующего могут быть каналы связи. Следует понимать, что успешная атака на каналы связи не только позволяет считывать передаваемую по ним информацию, но и быть идентичной по последствиям атаке на сеть, когда злоумышленник может получить доступ ко всем ресурсам локально вычислительной сети.

Каким образом организовать грамотную и надежную защиту передачи данных?

Для начала мы можем представить общемировые практики и рекомендации по организации защиты корпоративной сети передачи данных, а именно тот набор средств, который позволит минимальными усилиями избежать большинства существующих угроз, так называемый безопасный минимум.

В данном контексте необходимо ввести термин «периметр безопасности сети», т.к. чем ближе к возможному источнику угрозы вы будете осуществлять контроль, тем сильнее вы снижаете количество доступных для злоумышленника способов атаки. При этом периметр должен существовать как для внешних, так и для внутренних подключений.

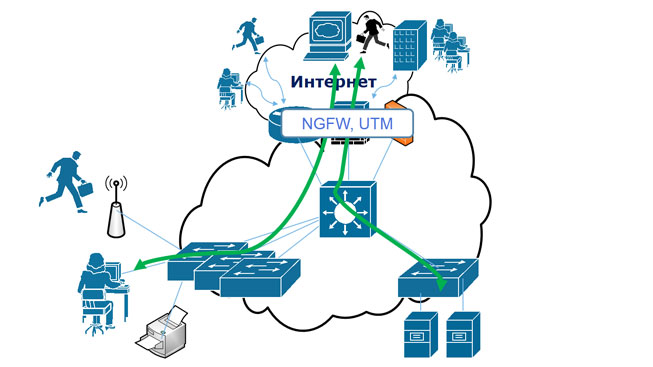

В первую очередь, мы рекомендуем обезопасить стык с публичными сетями, ведь наибольшее количество угроз проистекает от них. В настоящее время существует ряд специализированных средств сетевой безопасности, предназначенных как раз для безопасной организации подключения к сети Интернет.

Для их обозначения широко используются такие термины как NGFW (Next-generation firewall) и UTM (Unified Threat Management). Эти устройства не просто сочетают в себе функционал классического маршрутизатора, файрволла и прокси-сервера, но и предоставляют дополнительные сервисы безопасности, такие как: фильтрация по URL и контенту, антивирус и др. При этом устройства зачастую используют облачные системы проверки контента, что позволяет быстро и эффективно проверять все передаваемые данные на наличие угроз. Но главное – это возможность сообщать о выявленных угрозах в ретроспективе, то есть выявлять угрозы в таких случаях, когда зараженный контент был уже передан пользователю, но информация о вредоносности данного программного обеспечения появилась у производителя позже.

Такие вещи, как инспекция HTTPS трафика и автоматический анализ приложений, позволяют контролировать не только доступ к конкретным сайтам, но и разрешать/запрещать работу таких приложений как: Skype, Team Viewer и многих других, а как вы знаете, большинство из них давно работают по протоколам HTTP и HTTPS, и стандартными сетевыми средствами их работу просто так не проконтролировать.

В дополнение к этому, в рамках единого устройства вы можете получить еще и систему предотвращения вторжений, которая отвечает за пресечение атак, направленных на опубликованные ресурсы. Также вы дополнительно можете получить VPN-сервер для безопасной удаленной работы сотрудников и подключения филиалов, антиспам, систему контроля ботнетов, песочницу и др. Все это делает такое устройство действительно унифицированным средством сетевой безопасности.

Если ваша компания еще не использует такие решения, то мы очень рекомендуем начать ими пользоваться прямо сейчас, поскольку время их эффективности уже наступило, и мы можем с уверенностью сказать, что подобные устройства доказали свою реальную способность бороться с большим количеством угроз, чего не было еще 5 лет назад. Тогда подобные вещи только вышли на рынок, имели множество проблем и были довольно дорогими и низкопроизводительными.

А как же выбрать Next-generation firewall?

Сейчас на рынке огромное количество сетевых устройств с заявленным подобным функционалом, но действительно эффективную защиту способны обеспечить лишь единицы. Это объясняется тем, что лишь ограниченное число производителей имеют средства и действительно вкладывают их в nonstop проработку актуальных угроз, т.е. постоянно обновляют базы потенциально опасных ресурсов, обеспечивают бесперебойную поддержку решений и т.д.

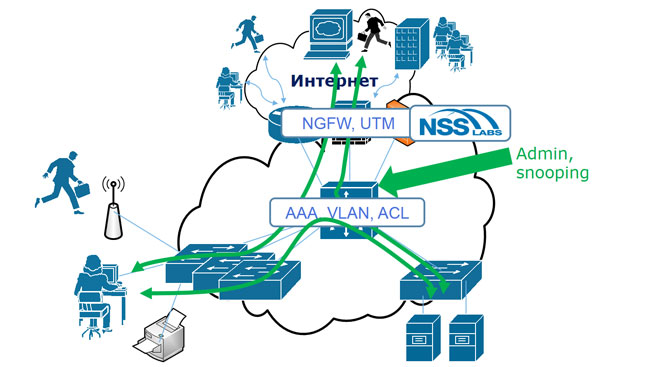

Многие партнеры будут пытаться вам продать решения, которые выгодны им для продажи, поэтому цена решения отнюдь не всегда соответствует его реальной способности противостоять угрозам. Лично я рекомендую для выбора устройства обратиться к материалам независимых аналитических центров, например, отчетов NSS Labs. По моему мнению, они являются более точными и непредвзятыми.

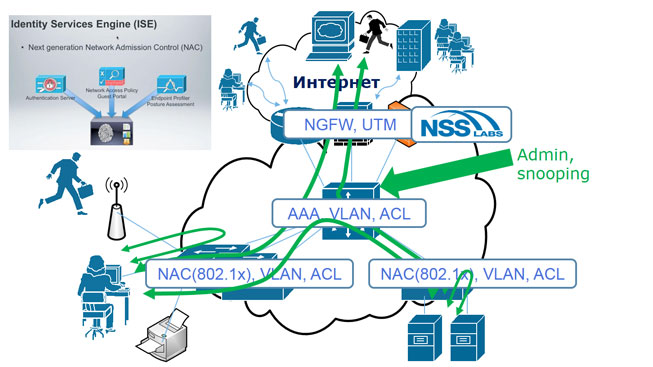

Помимо угроз с внешней стороны, ваши ресурсы могут быть атакованы и изнутри. Так называемый «безопасный минимум», который следует использовать в вашей локально-вычислительной сети - это ее сегментация на VLANы, т.е. виртуальные частные сети. Помимо сегментации, требуется обязательное применение политик доступа между ними хотя бы стандартными средствами листов доступа (ACL), ведь просто наличие VLAN в рамках борьбы с современными угрозами практически ничего не дает.

Отдельной рекомендацией я обозначу желательность использования контроля доступа непосредственно от порта устройства. Однако при этом необходимо помнить о периметре сети, т.е. чем ближе к защищаемым сервисам вы примените политики - тем лучше. В идеале такие политики следует вводить на коммутаторах доступа. В таких случаях в качестве самых минимальных политик безопасности рекомендуется применять 4 простых правила:

- держать все незадействованные порты коммутаторов административно выключенными;

- не применять 1й VLAN;

- использовать листы фильтрации по MAC на коммутаторах доступа;

- использовать инспекцию ARP протокола.

Также злоумышленниками могут быть совершены атаки на каналы. Для защиты каналов следует использовать сильное шифрование. Многие пренебрегают этим, а потом расплачиваются за последствия. Незащищённые каналы – это не только доступная для похищений информация, но и возможность атаки практически всех корпоративных ресурсов. У наших заказчиков в практике было немалое количество прецедентов, когда совершались атаки на корпоративную телефонию путем организации связи через незащищенные каналы передачи данных между центральным и удаленным офисом (например, просто используя GRE туннели). Компаниям приходили просто сумасшедшие счета!

Что вы можете рассказать о беспроводных сетях и BYOD?

Тему удалённой работы, беспроводных сетей и использования собственных устройств я хотел бы выделить отдельно. По своему опыту могу сказать, что эти три вещи – одна из самых больших потенциальных дыр в безопасности вашей компании. Но при этом они являются и одним из самых больших конкурентных преимуществ.

Если подойти к вопросу кратко, то я рекомендую либо полностью запрещать использование беспроводных сетей, удаленную работу или работу через собственные мобильные устройства, мотивируя это корпоративными правилами, либо предоставлять эти сервисы максимально проработанными с точки зрения безопасности, тем более, что современные решения предоставляют возможность сделать это в лучшем виде.

В плане удаленной работы вам могут помочь те же самые Next Generation Firewalls или UTM устройства. Наша практика показывает, что есть ряд стабильных решений (туда входят Cisco, Checkpoint, Fortinet, Citrix), которые позволяют работать с множеством клиентских устройств, при этом обеспечивая самые высокие стандарты для идентификации удаленного сотрудника. Например, использование сертификатов, двухфакторной авторизации, одноразовых паролей, доставляемые по SMS или генерируемых на специальном ключе. Так же можно контролировать программное обеспечение, установленное на компьютере, с которого производится попытка доступа, допустим, на предмет установки соответствующих обновлений либо запущенных антивирусов.

Безопасность Wi-Fi – это заслуживающая отдельной статьи тема. В рамках данного поста я попытаюсь дать самые главные рекомендации. Если вы строите корпоративный Wi-Fi, то обязательно прорабатывайте все возможные аспекты безопасности, связанные с ним.

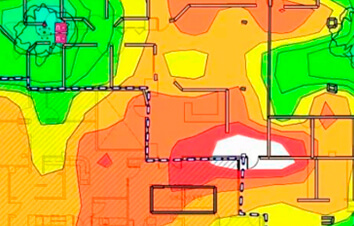

Между прочим, Wi-Fi – это целая отдельная статья доходов нашей компании. Мы занимаемся ими профессионально: проекты по оснащению беспроводным оборудованием ТРК и ТЦ, бизнес-центров, складов, в том числе с применением современных решений, таких как позиционирование, выполняются у нас в режиме nonstop. И по результатам проводимых нами радио-обследований мы в каждом втором офисе и складе находим как минимум по одному домашнему Wi-Fi роутеру, которые подключали к сети сами сотрудники. Обычно они это делают для собственного удобства работы, допустим, в курилку с ноутбуком выйти или свободно перемещаться в пределах комнаты. Понятно, что никаких корпоративных правил безопасности на таких маршрутизаторах не применялось и пароли раздавались хорошо знакомым коллегам, потом коллегам коллег, потом зашедшим на кофе гостям и в итоге доступ к корпоративной сети имели практически все, при этом он был абсолютно неконтролируемым.

Конечно, стоит обезопасить сеть от подключения подобного оборудования. Основными способами это сделать могут быть: использование авторизации на портах, фильтрация по MAC и пр. Опять же, с точки зрения Wi-Fi, для сети следует использовать сильные криптографические алгоритмы и enterprise методы аутентификации. Но следует понимать, что не все enterprise методы аутентификации являются одинаково полезными. Например, Android устройства в некоторых релизах программного обеспечения могут по умолчанию игнорировать публичный сертификат Wi-Fi сети, тем самым делая возможным атаки класса Evil twin. Если же используется метод аутентификации, такой как EAP GTC, то ключ в нем передается в открытом виде и его можно в указанной атаке вполне перехватить. Мы рекомендуем в корпоративных сетях использовать исключительно аутентификацию по сертификату, т.е. это TLS методы, но учитывайте, что она значительно увеличивает нагрузку на администраторов сети.

Есть еще способ: если в корпоративной сети внедрена удаленная работа, то можно подключенные через Wi-Fi сеть устройства заставлять использовать еще и VPN клиент. То есть выделить Wi-Fi сегмент сети в изначально недоверенную область, и в итоге получится хороший рабочий вариант с минимизацией затрат на управление сетью.

Производители enterprise решений по Wi-Fi, такие как Cisco, Ruckus, который теперь Brocade, Aruba, которая теперь HPE, помимо стандартных решений по организации Wi-Fi, предоставляют целый набор сервисов по автоматическому контролю безопасности беспроводной среды. То есть у них вполне себе работают такие вещи как WIPS (Wireless intrusion prevention system). У данных производителей реализованы беспроводные сенсоры, которые могут контролировать весь спектр частот, тем самым позволяя отслеживать в автоматическом режиме довольно-таки серьезные угрозы.

Теперь коснемся таких тем, как BYOD (Bring your own device – Принеси свое устройство) и MDM (Mobile device management – Управление мобильными устройствами). Конечно, любое мобильное устройство, на котором хранятся корпоративные данные, либо которое имеет доступ к корпоративной сети, является потенциальным источником проблем. Тема безопасности для таких устройств касается не только безопасного доступа к корпоративной сети, но и централизованного управления политиками мобильных устройств: смартфонов, планшетов, ноутбуков, используемых вне организации. Эта тема актуальна уже очень давно, но только сейчас на рынке появились реально работающие решения, позволяющие управлять разнообразным парком мобильной техники.

К сожалению, рассказать о них в рамках данного поста не получится, но знайте, что решения есть и в последний год мы испытываем бум внедрений решений MDM от Microsoft и MobileIron.

Вы рассказали про «безопасность в минимуме», что тогда из себя представляет «безопасность в максимуме»?

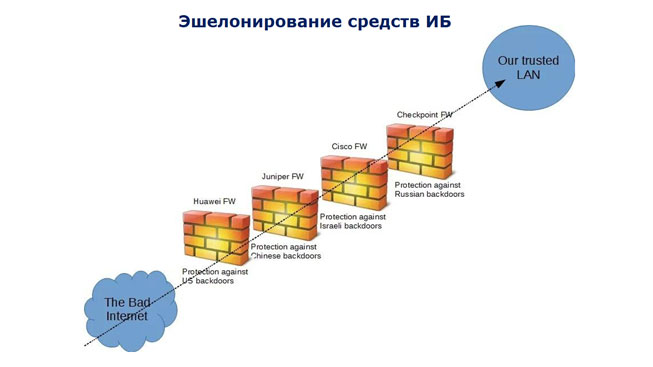

Первая рекомендация с нашей стороны для «безопасности в максимуме» – это эшелонирование средств информационной безопасности. Что это означает?

Одно время в интернете была популярна картинка: на ней рекомендовалось для защиты сети поставить один за одним межсетевые экраны известных производителей. Мы ни в коей мере не призываем делать вас так же, но, тем не менее, доля истины здесь есть. Будет крайне полезным иметь сетевое устройство с анализом вирусных сигнатур, например, от SOFOS, а на рабочих местах уже устанавливать антивирус от Лаборатории Касперского. Тем самым, мы получаем две не мешающих друг другу системы защиты от вредоносного кода.

Существует ряд специализированных средств ИБ:

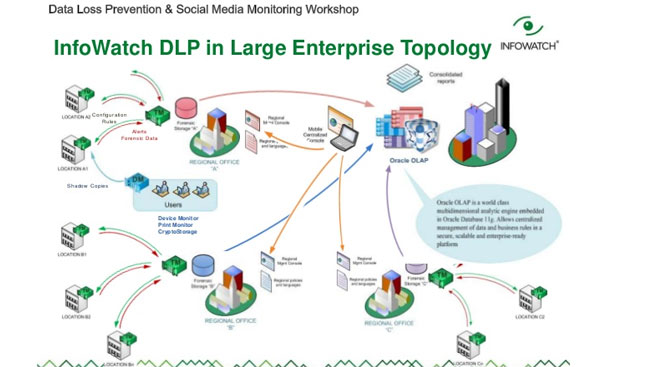

DLP. На рынке представлены специализированные средства информационной безопасности, то есть разработанные и направленные на решение какой-то конкретной угрозы. В настоящее время популярными становятся системы DLP (Data Loss Prevention) или предотвращения утечки данных. Они работают как на сетевом уровне, интегрируясь в среду передачи данных, так и непосредственно на серверах приложений, рабочих станциях, мобильных устройствах.

Мы несколько уходим от сетевой тематики, но угроза утечки данных будет существовать всегда. В особенности, данные решения становятся актуальными для компаний, где потеря данных несет коммерческие и репутационных риски и последствия. Еще 5 лет назад внедрение DLP систем было несколько затруднено в виду их комплексности и необходимости проведения процесса разработки для каждого конкретного случая. Поэтому из-за их стоимости многие компании отказывались от данных решений, либо писали свои. В настоящее время рыночные системы достаточно наработаны, поэтому весь необходимый функционал безопасности можно получить прямо из «коробки».

На российском рынке коммерческие системы в основном представлены производителем Infowatch (ниже картинка от данного производителя о том, как они представляют свое решение в крупной компании) и довольно-таки известным MacAfee.

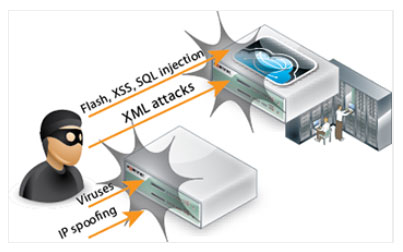

WAF. Ввиду развития услуг интернет коммерции, а это интернет-банкинг, электронные деньги, электронная торговля, страховые услуги и т.д., в последнее время стали востребованы специализированные средства для защиты веб-ресурсов. А именно WAF – Web Application Firewall.

Данное устройство позволяет отражать атаки, направленные на уязвимости самого сайта. Помимо избирательных DoS атак, когда сайт подавляется легитимными запросами, это могут быть атаки SQL injection, Cross site scripting и пр. Раньше таковые устройства приобретались в основном банками, а у других заказчиков они были не востребованы, да и стоили очень больших денег. Для примера - стоимость рабочего решения начиналась от 100 000$. Сейчас на рынке представлено большое количество решений от известных производителей (Fortinet, Citrix, Positive Technologies), от которых можно получить работающее решение по защите вашего сайта за вполне себе вменяемые деньги (в 3-5 раз меньше, чем указанная ранее сумма).

Audit. Организации, особенно ратующие за собственную безопасность, внедряют средства автоматизированного аудита. Данные решения дорогостоящи, но позволяют вынести ряд функций администратора в область автоматизации, что крайне востребовано для крупного бизнеса. Такие решения постоянно осуществляют сканирование сети и выполняют аудит всех установленных операционных систем и приложений на предмет наличия известных дыр в безопасности, своевременности обновлений, соответствию корпоративных политик. Наверное, самые известные решения в этой области не только в России, но и всем мире – это продукты от Positive Technologies.

SIEM. Аналогично SIEM решения. Это системы, заточенные на выявление внештатных ситуаций, касающихся именно событий, связанных с безопасностью. Даже стандартный набор из пары межсетевых экранов, десятка серверов приложений и тысячи рабочих мест может генерировать десятки тысяч оповещений в день. Если у вас большая компания и вы имеете десятки пограничных устройств, то разобраться в получаемых от них данных в ручном режиме становится просто невозможно. Автоматизация контроля собираемых логов одновременно со всех устройств позволяет администраторам и сотрудникам ИБ действовать незамедлительно. На рынке довольно-таки известны решения SIEM от Arсsight (входит в продукцию HPE) и Q-RADAR (входит в продукцию IBM).

И напоследок: что вы можете посоветовать тем, кто всерьез занялся организацией защиты своих ИТ-ресурсов?

Безусловно, при организации ИТ-безопасности предприятия не стоит забывать и об административном регламенте. Пользователи и администраторы должны быть в курсе, что найденные флешки использовать на компьютере нельзя, как нельзя переходить по сомнительным ссылкам в письмах или открывать сомнительные вложения. Очень важно при этот рассказать и пояснить, какие ссылки и вложения являются непроверенными. В действительности, не все понимают, что не надо хранить пароли на стикерах, приклеенных к монитору или телефону, что нужно научиться читать предупреждения, которые пишут пользователю приложения и т.д. Следует объяснить пользователям, что такое сертификат безопасности и что означают сообщения, связанные с ним. В целом, необходимо учитывать не только техническую сторону вопроса, но и прививать культуру использования корпоративных ИТ-ресурсов сотрудниками.

Надеюсь, этот большой пост был вам интересен и полезен.